Um novo ransomware foi descoberto por especialistas em segurança digital. Chamado de RAA, o malware que “sequestra” o sistema do usuário foi desenvolvido 100% em JavaScript. O intimidador diferencial da ameaça está na sua forma de atuação: não é preciso mais abrir um arquivo executável para ativar a versão atualizada do ransomware, pois o vírus nada mais é que um arquivo JS padrão.

A maioria dos malwares é escrita em linguagens compiladas, tais como C ou C++, por exemplo. Como o RAA faz uso do JS, que se baseia na web e não possui mecanismos avançados de criptografia, qualquer internauta desavisado pode ser infectado. O software mal-intencionado congela o computador e exige um tipo de “resgate” para que o acesso aos dados pessoais possa ser feito novamente.

Distribuição

A distribuição de RAA está sendo realizada através de anexos de emails semelhantes a documentos doc., com nomes como mgJaXnwanxlS_doc_.js. Quando aberto, o programa “sequestra” o PC via processos de criptografia; cerca de US$ 250 (ou R$ 850) têm, então, de ser desembolsados para que o computador possa ser resgatado.

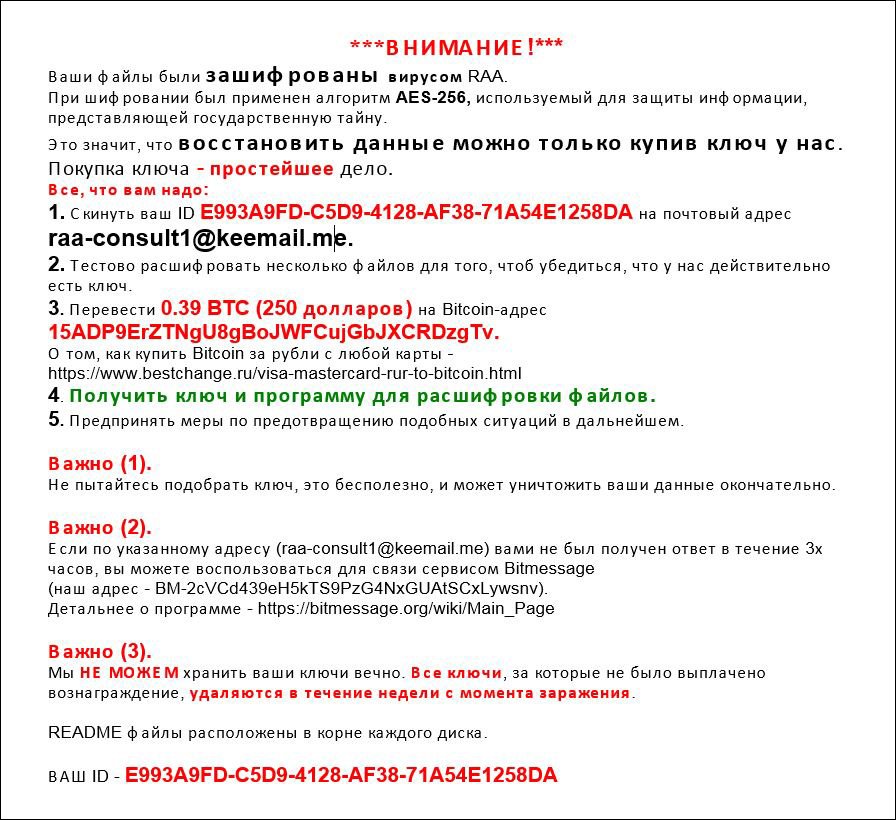

Uma mensagem em russo é aberta com instruções sobre como realizar o pagamento do "resgate"

Uma mensagem em russo é aberta com instruções sobre como realizar o pagamento do "resgate"

Também após a execução, um documento em Word é aberto em russo, sugerindo a nacionalidade dos criminosos. Enquanto roda, o malware adiciona a extensão .locked aos arquivos – suas imagens.jpg, por exemplo, passariam a ser exibidas como imagens.jpg.locked. Os hackers orientam o usuário a enviar a ID do PC a um endereço de email e a fazer a transferência de US$ 250 para uma conta Bitcoin.

Segundo os pesquisadores, e também conforme informa o Bleeping Computer, esse tipo de ataque vem acontecendo há alguns meses. Como resultado, mensagens eletrônicas de alerta têm sido enviadas pela Microsoft desde abril.

Previna-se

A execução do RAA deve ser feita fora do navegador, o que requer concessões por parte do sistema. Por padrão, o Windows permite a reprodução de extensões JavaScript também a partir de outros locais, mas é possível desativar o Windows Script Host e evitar a eventual infecção pelo novo ransomware.

Alertas sobre o RAA têm sido enviados via email pela Microsoft

Alertas sobre o RAA têm sido enviados via email pela Microsoft

Atenção: este comando deve ser executado apenas por usuários experientes.

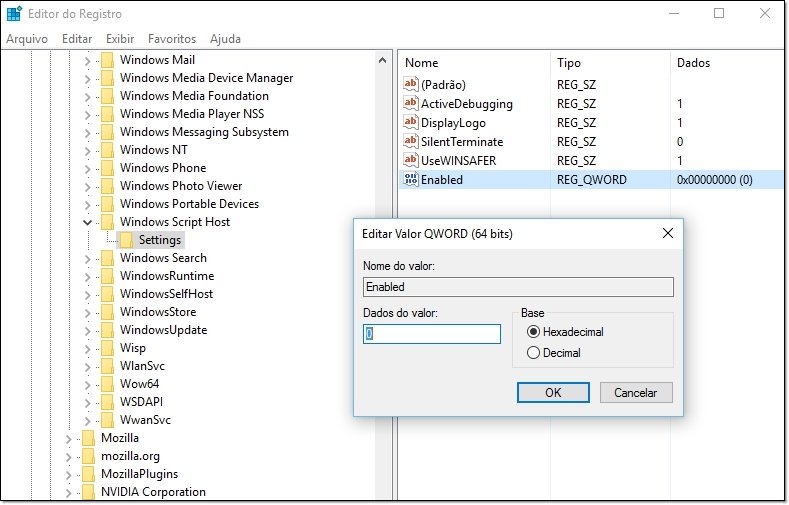

Acesse o editor de registros por meio do comando executar (clique com o botão direito sobre o Menu Iniciar ou aperte “Win” + “R”). Em seguida, digite “regedit” e siga pelas seguintes pastas:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Script Host\Settings

Feito isso, clique no espaço em branco exibido pela pasta “Settings” e selecione a opção Novo > Valor QWORD (selecione os bits segundo as configurações da sua máquina).

Reinicie o PC para aplicar os ajustes

Reinicie o PC para aplicar os ajustes

Nomeie a pasta como “Enabled” e, novamente por meio do botão direito, altere em “Modificar” os “Dados do Valor” para “0”. Reinicie sua máquina para aplicar as alterações.