Usados normalmente para definir alarmes, ler notícias, informar o clima, controlar outros dispositivos e tocar música, os alto-falantes inteligentes Google Home estavam trazendo um bug embutido que permitia a instalação de uma conta backdoor, ou seja, além de falar, os aparelhos também ouviam o que seus usuários falavam.

O pesquisador Matt Kunze descobriu a ameaça e recebeu da Big Tech um prêmio de US$ 107,5 mil (R$ 568 mil) após denunciá-lo no ano passado. No início da semana, o atento consumidor decidiu publicar detalhes da sua descoberta, que lhe rendeu mais segurança em casa, além de uma boa grana pela sua atenção e responsabilidade social.

Experimentando em casa o mini alto-falante Google Home que havia comprado, o pesquisador observou que o aplicativo poderia ser usado para adicionar contas capazes de enviar comandos remotos através da API da nuvem. Ele decidiu então acionar o programa de escaneamento Nmap para achar a porta dessa interface de programação.

Como funcionava a espionagem via alto-falante do Google?

Roteamento malicioso que captura áudio do alto-falante do Google Home. (Fonte: Blog downrightnifty.me/Reprodução.)Fonte: Blog downrightnifty.me

Roteamento malicioso que captura áudio do alto-falante do Google Home. (Fonte: Blog downrightnifty.me/Reprodução.)Fonte: Blog downrightnifty.me

Achada a porta para a API local do Google Home, o pesquisador configurou um proxy — para conectar o dispositivo à internet —, analisar o tráfego HTTPS criptografado e, finalmente, obter o token de autorização. Para fazer a inclusão de usuário ao dispositivo de destino, ele usou o nome do dispositivo, o certificado e link ID da nuvem da API local.

Isso significa que colocar um usuário não autorizado "dentro da casa" do usuário do Google Home era possível executando-se um processo de vinculação através de um script Python para automatizar a extração dos dados do dispositivo local e reproduzir a solicitação de vinculação. Os detalhes técnicos podem ser vistos no blog do pesquisador.

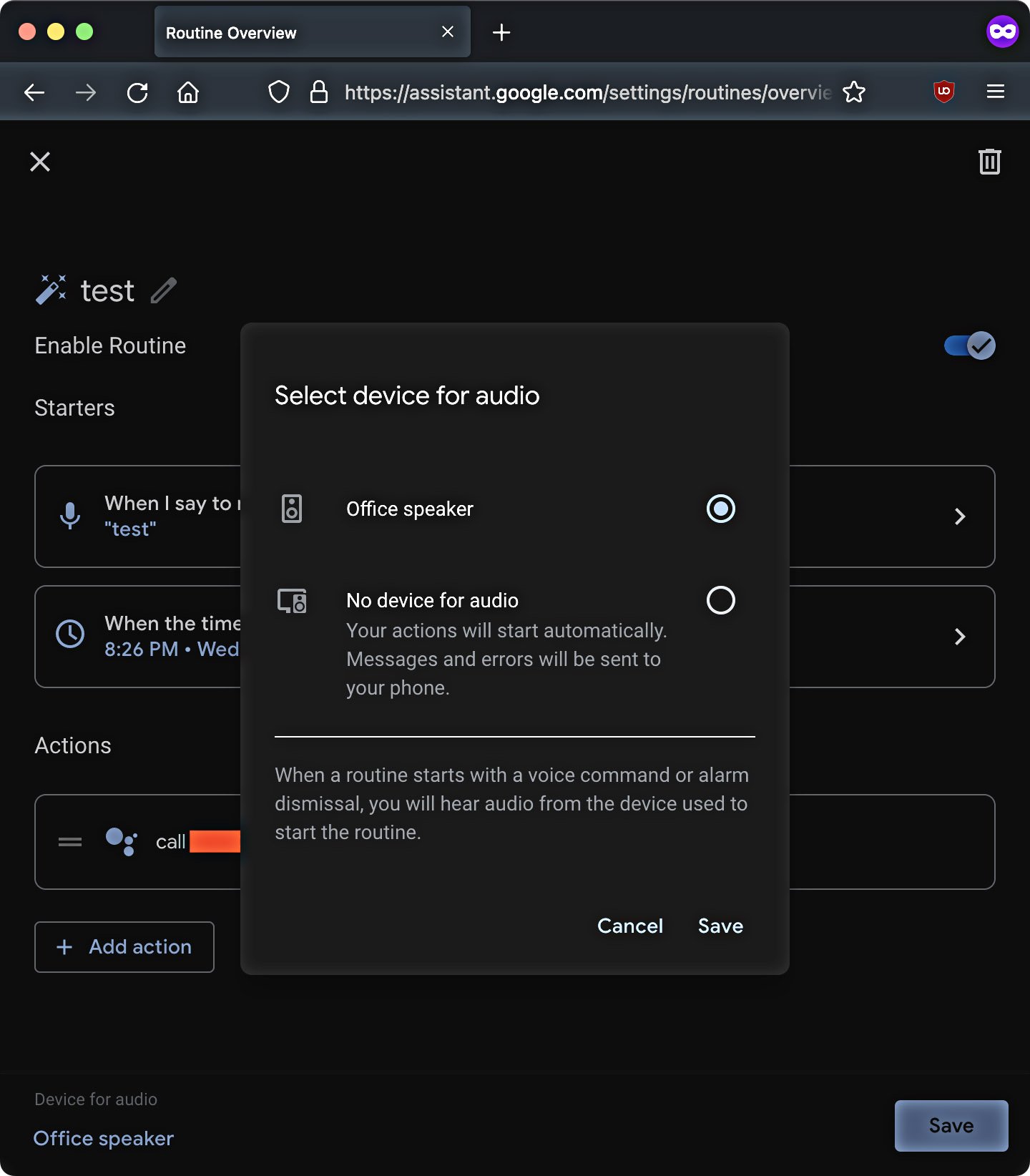

Com a rotina, o pesquisador conseguiu controlar a ativação do comando "ligar para [número do telefone]". Dessa forma, o processo malicioso consistia em ativar o microfone em determinado horário e ligar para o número do hacker, fazendo uma transmissão ao vivo do que estava se passando na casa. Embora o LED azul de indicação de atividade acendesse nesses momentos, o usuário poderia achar que era só uma atualização de firmware.

Fontes

Categorias