O Windows 11 ToolBox, um script que possibilita a integração da Google Play Store à nova geração do sistema da Microsoft, esconde uma surpresa desagradável para quem o instalou. Ele está cheio de malwares e outras pragas virtuais que podem infectar o computador.

Conforme relataram usuários do GitHub na última semana, a ferramenta que estava disponível na plataforma pode instalar extensões infectadas no Chrome, Firefox e outros navegadores baseados no Chromium. Tais recursos maliciosos redirecionam o internauta a sites fraudulentos e links de afiliação, com a receita apurada sendo destinada aos cibercriminosos.

Além do redirecionamento feito a partir de URLs populares, as extensões podem ativar notificações falsas sobre atualizações e downloads de programas, que na verdade servem para instalar diferentes malwares no PC. A campanha maliciosa inclui ainda a criação de pastas ocultas e o agendamento de tarefas no sistema.

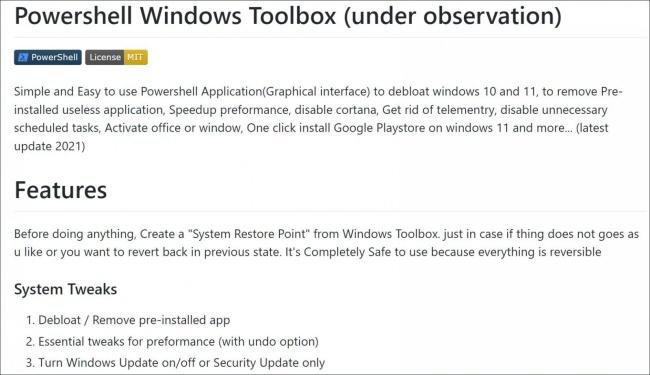

O Windows 11 ToolBox chegou a ser bastante recomendado para a execução de apps Android.Fonte: BleepingComputer/Reprodução

O Windows 11 ToolBox chegou a ser bastante recomendado para a execução de apps Android.Fonte: BleepingComputer/Reprodução

Lançado com o objetivo de ampliar a quantidade de apps do Android no Windows 11, já que apenas os programas da loja da Amazon podem ser baixados, no primeiro momento, o Windows 11 ToolBox foi removido do GitHub após o relato dos autores da descoberta. A infraestrutura do golpe incluía ainda o uso de servidores da CloudFlare.

Protegendo o computador

De acordo com o BleepingComputer, os malwares do Windows 11 ToolBox têm como alvo principal os usuários que vivem nos Estados Unidos, devido aos links com anúncios direcionados ao público americano. Apesar disso, qualquer pessoa que instalou o script e está preocupada com a infecção pode verificar se o dispositivo foi comprometido.

Basta conferir se a pasta “systemfile” está presente na pasta raiz do disco rígido em que o Windows 11 é instalado. Caso ela esteja lá, o ideal é excluir a pasta e as tarefas agendadas criadas pelo malware, bem como os arquivos Python instalados — C:\Windows\security\pywinvera, C:\Windows\security\pywinveraa e C:\Windows\security\winver.png.

Fontes

![Imagem de: Home office: 52 vagas para trabalho remoto internacional [24/04]](https://tm.ibxk.com.br/2025/04/24/24084535470004.jpg?ims=288x165)