A empresa de segurança ThreatFabric identificou toda uma modalidade de cibercrime em andamento para tablets e smartphones Android. O formato de golpe rouba dados bancários do usuário a partir de uma estratégia bastante elaborada, adaptada até contra novas restrições de segurança da Google.

A tática inicial de fisgar as vítimas não é novidade: os malwares conseguem aprovação na Google Play Store ao se disfarçarem de aplicativos tradicionais, como leitor de QR Codes, auxiliares de atividades físicas e filtros de câmera.

Até mesmo sites e resenhas falsas são adicionadas para criar um ambiente de veracidade — e os aplicativos são lançados não em lotes, mas sem uma frequência ou localização definida, dificultando ainda mais o rastreamento de um golpe em andamento.

O começo de tudo

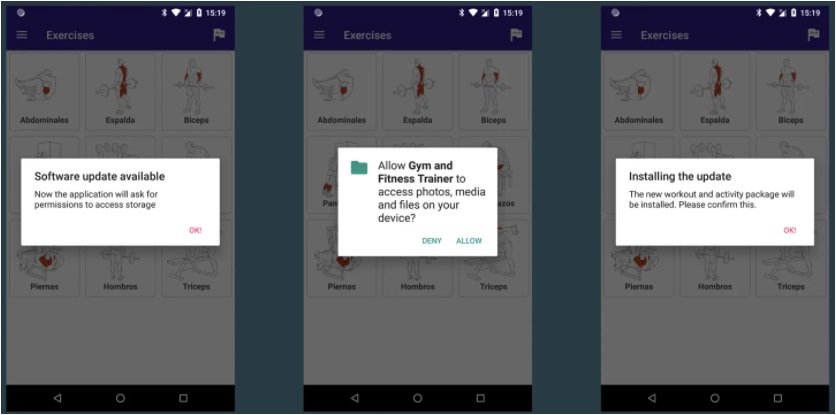

O momento de ativação do malware acontece quando o app é devidamente instalado e consegue estabelecer uma conexão com um servidor externo, mantido pelos criminosos. Nesse momento, a ferramenta falsa pede uma série de acessos a recursos do Android, incluindo fotos, arquivos e mídias.

Cuidado com as permissões exageradas de certos aplicativos.Fonte: ThreatFabric

Cuidado com as permissões exageradas de certos aplicativos.Fonte: ThreatFabric

Ao autorizar esse tipo de comando, que pode ser disfarçado de uma melhoria ou atualização no app falso, o usuário libera a coleta de dados pelo malware. Foram identificados mais de 300 mil downloads em quatro meses nos aplicativos que aplicam esse golpe, com alguns dos serviços sendo baixados mais de 50 mil vezes.

A Google já baniu os apps identificados pela ThreatFabric e tem trabalhado para reduzir a eficiência desse tipo de golpe, inclusive sempre dando ao usuário o poder de liberar permissões ao que é instalado no celular. Entretanto, esse tipo de crime continua em alta e parece cada vez mais adaptado para permanecer agindo na plataforma.

Fontes