Fonte de muitas polêmicas durante os últimos anos, o software Pegasus voltou às notícias recentemente. Desenvolvido pela empresa israelense NSO Group, o programa é utilizado por governos para combater criminosos, mas também virou uma potente arma de espionagem política.

Segundo uma grande reportagem divulgada no domingo (18), o programa foi utilizado de maneira indevida por governos autoritários desde 2016. A ferramenta teria sido usada para espionar cerca de 50 mil telefones, incluindo dispositivos de jornalistas, ativistas e outras figuras de interesse, incluindo presidentes.

Em uma publicação no seu site, a NSO Group se defendeu das acusações e disse que as informações estão incorretas e "longe da realidade". Segundo a empresa, uma vasta checagem de antecedentes é realizada antes de liberar o uso do software espião, que é oficialmente utilizado para fins de segurança, como desmantelar esquemas de drogas e tráfico de pessoas.

"O nosso processo de verificação vai além dos requisitos legais e regulamentares para garantir o uso legal de nossa tecnologia conforme projetado", diz o site da empresa. O TecMundo entrou em contato com a NSO em busca de mais esclarecimentos e estamos no aguardo de uma resposta.

Como funciona o Pegasus?

O Pegasus não é uma novidade e já vem gerando polêmicas desde 2016, quando os primeiros relatos de uso do software para espionagem começaram a surgir. Segundo a NSO, o programa é utilizado por 60 agências globalmente — uma lista com o nome das instituições não foi divulgada.

Classificado como um spyware, a solução é desenvolvida para se infiltrar de maneira silenciosa em um aparelho e permitir a coleta de dados sem causar alarde. Mesmo com o propósito oficial voltado para segurança, os casos de "desvio de função" do Pegasus são corriqueiros. O programa já esteve envolvido em escândalos em mais de 40 países, incluindo no Brasil.

O vírus pode ser utilizado para coletar praticamente qualquer informação do celularFonte: Amnesty

O vírus pode ser utilizado para coletar praticamente qualquer informação do celularFonte: Amnesty

O software funciona como uma arma de espionagem robusta, garantindo acesso total ao conteúdo do dispositivo infectado. Após entrar no celular da vítima, o programa consegue interceptar mensagens e ligações em tempo real, além de permitir que sensores como câmera e microfone sejam habilitados remotamente.

O Pegasus também pode ser utilizado para monitorar a localização da vítima pelo GPS do celular e até consegue mapear os toques na tela do dispositivo. O programa é tão invasivo que até mesmo aplicativos com criptografia de ponta a ponta, como o WhatsApp, são vulneráveis à espionagem.

Como o Pegasus infecta dispositivos?

Além de contar com uma suíte poderosa de ferramentas de espionagem, o Pegasus também pode infectar um celular facilmente e sem deixar rastros. O programa afeta tanto smartphones Android quanto iOS — investigações indicam que mesmo as versões mais recentes do sistema dos iPhones não estão imunes ao vírus.

O vírus espião normalmente infecta o aparelho com uma simples mensagem de texto e um link. Assim, apenas um clique do usuário no URL suspeito pode ser suficiente para comprometer o dispositivo inteiro. Com o número de telefone e proximidade física da vítima, o software também pode ser instalado de maneira remota, utilizando transmissão de rede.

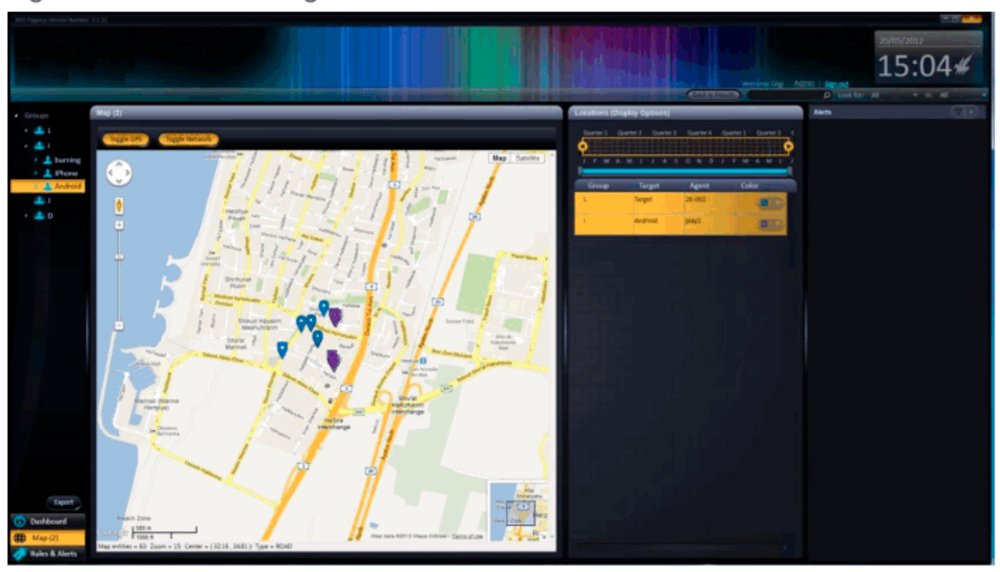

Após a instalação do Pegasus, as atividades do celular podem ser monitoradas remotamenteFonte: Amnesty

Após a instalação do Pegasus, as atividades do celular podem ser monitoradas remotamenteFonte: Amnesty

E a atuação do spyware é bastante silenciosa e pode passar despercebida até mesmo por usuários mais experientes. Para verificar a presença do programa em dispositivos infectados de jornalistas, os especialistas da Amnesty Security Lab desenvolveram um software próprio para encontrar vestígios do Pegasus, e nem mesmo a solução específica é 100% funcional na detecção do programa.

No entanto, conseguir esse tipo de acesso não é fácil. Segundo explica a Kaspersky, o Pegasus normalmente consegue se infiltrar nos sistemas operacionais utilizando falhas de dia zero, que são vulnerabilidades ainda não corrigidas ou descobertas por empresas como Apple e Google.

"Estas são vulnerabilidades que o desenvolvedor não conhece e para as quais ainda não foi lançada uma correção, mas que podem ser exploradas por cibercriminosos para implementar uma variedade de tipos de ataques, incluindo ataques direcionados a organizações ou pessoas específicas", explica Dmitry Galov, pesquisador de segurança da Kaspersky.

Devo me preocupar?

Apesar de assustador, o software desenvolvido pela NSO Group também é um programa sofisticado e caro, o que torna o uso do spyware bastante restrito. "É pouco provável que usuários comuns o encontrem em seus dispositivos", ressalta o pesquisador da Kaspersky.

Fonte: Amnesty/Howie Shia

Fonte: Amnesty/Howie Shia

Segundo as informações divulgadas nesse domingo (18), a lista de 50 mil pessoas de interesse que podem estar sendo espionadas incluem advogados, jornalistas, ativistas de direitos humanos e políticos. Com isso em mente, a menos que você faça parte de um "grupo de risco", possivelmente não terá motivos para se preocupar atualmente, pelo menos por enquanto.

Especialistas como Edward Snowden temem que o crescimento de casos como esse levem a um uso mais constante de softwares de espionagem até mesmo em pessoas comuns. No momento, porém, os traços do Pegasus só foram encontrados em aparelhos de "alvos de interesse."

Como se proteger?

Devido ao alto nível de complexidade do Pegasus, proteger-se contra o malware é uma tarefa árdua. Uma das formas de (tentar) ficar seguro é utilizar o celular com cautela e evitar links e anexos suspeitos ou de fontes desconhecidas.

Utilizar senhas fortes e verificação em duas etapas também pode garantir que suas contas não serão comprometidas em caso de espionagem. Além disso, a Kaspersky recomenda que os usuários denunciem falhas de segurança e bugs para que as empresas consigam blindar seus sistemas e evitar possíveis brechas de segurança.

"A melhor maneira de permanecer protegido contra ferramentas como essa é fornecer o máximo possível de informações sobre estes casos aos fornecedores de software e segurança", explica o representante da Kaspersky. "Os desenvolvedores de software irão corrigir as vulnerabilidades exploradas pelos atacantes e os fornecedores de segurança tomarão medidas para detectar e proteger os usuários contra elas."

Categorias

![Imagem de: Maior página de pirataria de jogos do Brasil é derrubada, mas criadores querem voltar [Exclusivo]](https://tm.ibxk.com.br/2025/04/17/17184536585806.jpg?ims=140x88)

![Imagem de: Home office: 120 vagas para trabalho remoto [18/04]](https://tm.ibxk.com.br/2025/04/17/17152947685526.jpg?ims=288x165)