O laboratório de segurança digital da Kaspersky identificou uma nova forma de ataque que mira órgãos governamentais e corporativos. Batizado de LuminousMoth, o golpe envolve a instalação de uma versão falsa do serviço de videoconferências Zoom.

A plataforma é uma das ferramentas mais populares da atualidade para a realização de chamadas em vídeo e, neste caso, o aplicativo, na verdade, instala um software espião. De acordo com as investigações atuais, o LuminousMoth foi criado na China e atua ao menos desde outubro de 2020.

Vítimas em Myanmar e principalmente nas Filipinas são as mais frequentes até agora — cerca de 1.500 sistemas já teriam caído na armadilha. A ideia do golpe não é ser espalhado em massa, mas utilizado em alvos pontuais para garantir acesso a redes de empresas e setores públicos. Entretanto, um aumento repentino nos casos levou a companhia de segurança a desconfiar que outras formas de infecção foram disponibilizadas por mais canais.

Infecção clássica

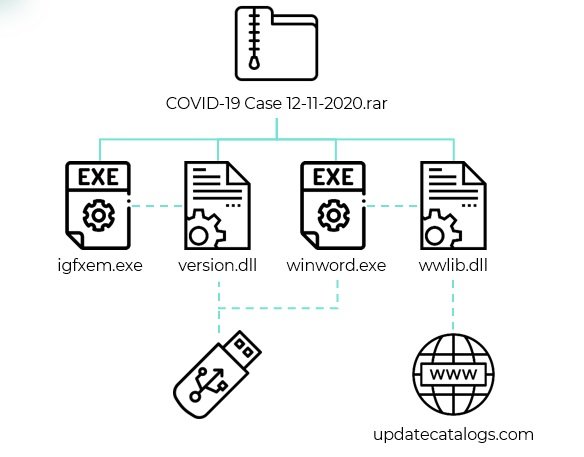

O golpe começa com um phishing: via email, o criminoso faz você acreditar que está baixando via Dropbox o arquivo executável do Zoom. Em outros casos, foram identificadas tentativas de invasão a partir de um arquivo compactado em RAR que finge ser um relatório sobre a covid-19. Na verdade, tratam-se de arquivos DLL com o malware.

A cadeia de infecção do LuminousMoth: do anexo falso para o seu computador e até HD externo.Fonte: SecureList

A cadeia de infecção do LuminousMoth: do anexo falso para o seu computador e até HD externo.Fonte: SecureList

Uma vez infectado, o computador pode ter arquivos e credenciais de acesso roubados, posteriormente enviados para uma central que reúne os dados. O programa ainda é capaz de copiar a si mesmo para dispositivos USB conectados, como pendrives e HDs externos, ampliando a capacidade de acesso a documentos sigilosos.

Pela natureza do golpe e semelhanças de estrutura, acredita-se que o LuminousMoth seja uma evolução ou versão paralela de outro golpe similar, o HoneyMyte — ainda sem a certeza de que os crimes vieram da mesma fonte.

Fontes