Na última terça-feira (13), a Microsoft lançou seu pacote mensal de atualizações para o Windows 10 e trouxe, desta vez, correções para 87 vulnerabilidades, incluindo falhas que facilitariam o temido "ping da morte" – um tipo de ataque de negação de serviço (DoS) no qual um invasor tenta travar, desestabilizar ou congelar o computador ou serviço de destino enviando pacotes para pilhas vulneráveis de protocolos TCP/IP, que, neste caso, estavam presentes no sistema operacional.

Pelo que se sabe, o maior problema, batizado de CVE-2020-16898, não chegou a prejudicar usuário algum, mas, de acordo com a companhia, "um invasor que o explorasse com êxito poderia obter a capacidade de executar códigos no alvo remotamente." Portanto, a empresa sugere que o novo patch seja aplicado com urgência, já que o bug atingiu a pontuação 9.8 no Common Vulnerability Scoring System (CVSS), método usado para classificar o risco das vulnerabilidades presentes em algum software.

Além dele, havia o CVE-2020-16899, por meio do qual um manuseio incorreto de pacotes de anúncio de roteador ICMPv6 permitiria que terceiros fizessem com que um sistema parasse de responder.

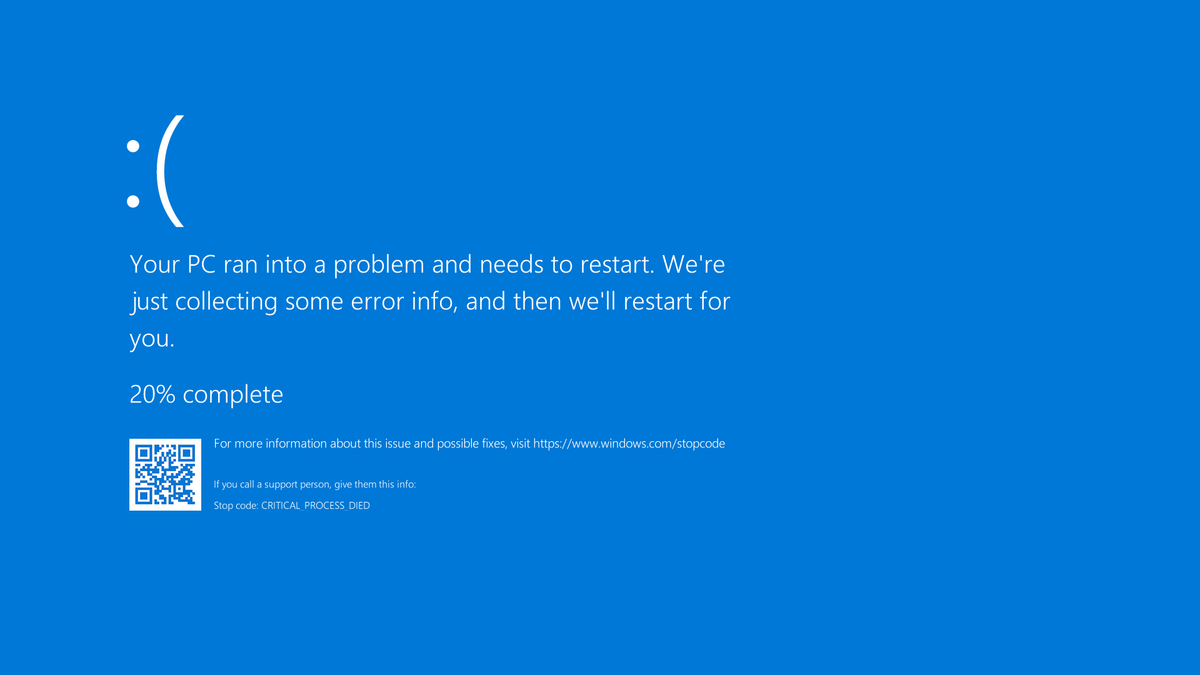

Falhas permitiriam que invasores paralisassem sistemas.Fonte: Reprodução

Falhas permitiriam que invasores paralisassem sistemas.Fonte: Reprodução

Correndo atrás do tempo

Chris Hass, diretor de segurança da informação e pesquisa da Automox, afirma que ambas as falhas tinham alta probabilidade de exploração – e ainda têm, para aqueles que não instalaram o novo patch. "A única boa notícia é que a equipe de segurança interna da Microsoft descobriu as vulnerabilidades, o que significa que o código PoC [prova de conceito] provavelmente não aparecerá até que alguém faça a engenharia reversa do patch e identifique a fonte delas."

Administradores de sistemas, infelizmente, têm um árduo trabalho pela frente, já que as seguintes soluções foram afetadas: Windows; Office, Office Services e Web Apps; Visual Studio; Azure Functions; .NET Framework; Microsoft Dynamics; Open Source Software; Exchange Server; e Windows Codecs Library.

Fontes

Categorias