Uma publicação no blog da solução de segurança Malwarebytes na terça-feira (6) descreveu um novo método de ataque chamado “Kraken” que tem como alvo as inúmeras versões do Microsoft Windows . Segundo os pesquisadores Hossein Jazi e Jérôme Segura, a nova técnica não utiliza arquivos e se carrega no Relatório de Erros do Windows (WER na sigla em inglês).

Esse serviço de relatório, que tem como executável WerFault.exe, normalmente é acionado quando ocorre algum erro relacionado ao sistema operacional, aos recursos do Windows ou a aplicativos. Quando as vítimas percebem o WerFault em ação, presumem que ocorreu algum erro de sistema, mas, na verdade, foram vítimas de um ataque.

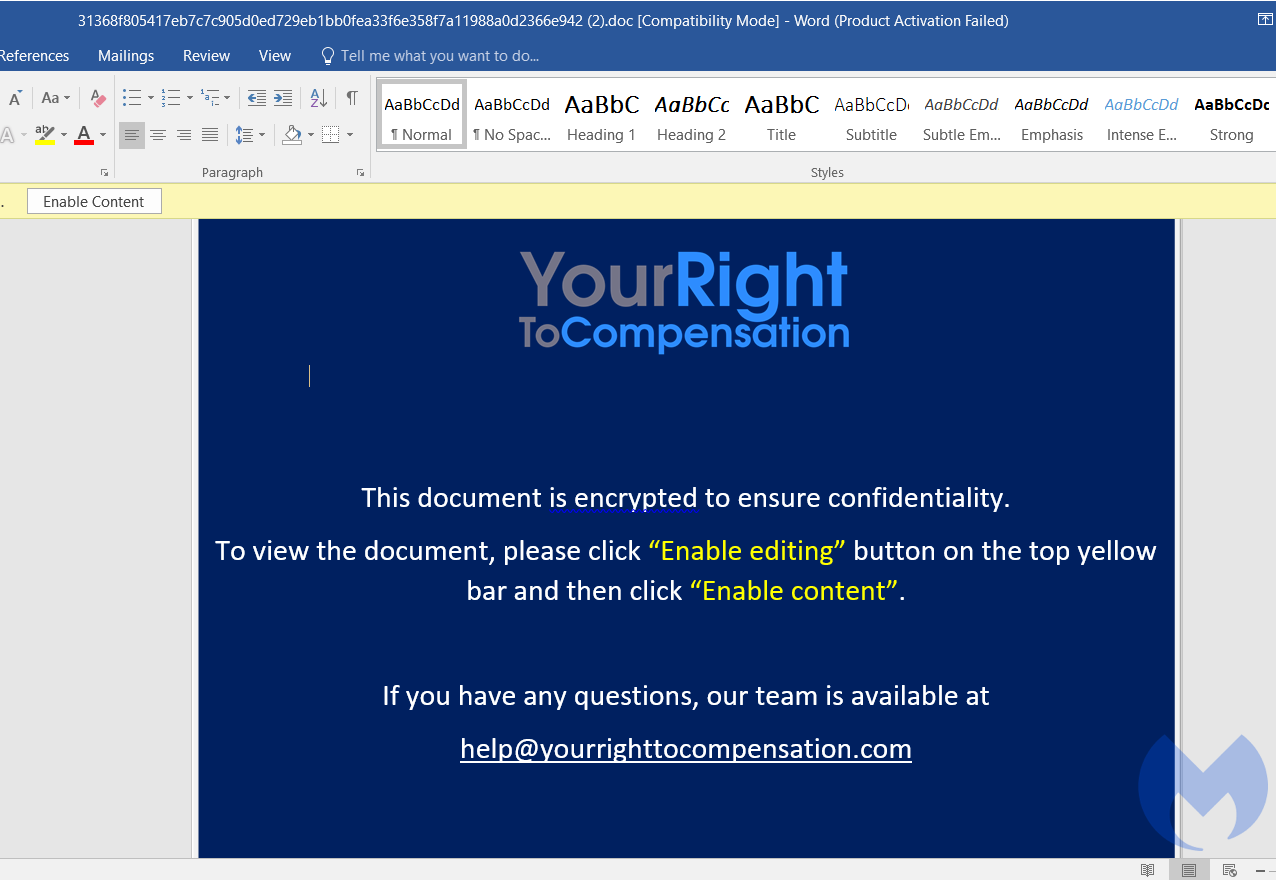

Embora ainda não localizado, o grupo por trás da ameaça opera provavelmente no domínio da ameaça persistente avançada (APT), e utilizou uma campanha de phishing que atraiu vítimas com um pedido de indenização trabalhista, utilizando um documento carregado com um arquivo .ZIP chamado “Compensation manual.doc”.

O documento malicioso (Fonte: Malwarebytes/Reprodução)Fonte: Malwarebytes

O documento malicioso (Fonte: Malwarebytes/Reprodução)Fonte: Malwarebytes

Como o Kraken ataca?

Quando o usuário abre o anexo do arquivo distribuído, uma macro de malware entra automaticamente em ação. A sequência de comandos instala uma versão do módulo CactusTorch VBA que envia o ataque sem arquivos, no caso um binário chamado “Kraken.dll”, que é executado por um VBScript e imediatamente incorporado ao WerFault.exe no Windows.

Enquanto as vítimas julgam que ocorreu um simples erro de sistema, os invasores ficam à vontade para forçar o Kraken a trabalhar em várias threads, ofuscar o código, verificar registro, ou encontrar sandboxes.

Conforme a Malwarebytes, alguns traços característicos já observados anteriormente levam a crer que o responsável por essa forma de ataque seja um grupo de hackers baseado no Vietnã conhecido como APT32.

Fontes

Categorias