A Malwarebytes Labs e o Proofpoints, empresas de cibersegurança, descobriram um novo fork do malware bancário ZLoader, ativo há 14 anos. As ações nesse sentido foram constatadas em tentativas de iscas via e-mail, extensões de navegadores, ativação de arquivos do Microsoft Office 365, dentre outros.

Segundo um relatório da Malwarebytes Labs, o novo sistema criminoso baseado no software ilegal ZeuS teve atividades observadas em novembro de 2019, sob a alcunha de “Silent Night” — possivelmente em referência à arma bioquímica do filme Triplo X, de 2002.

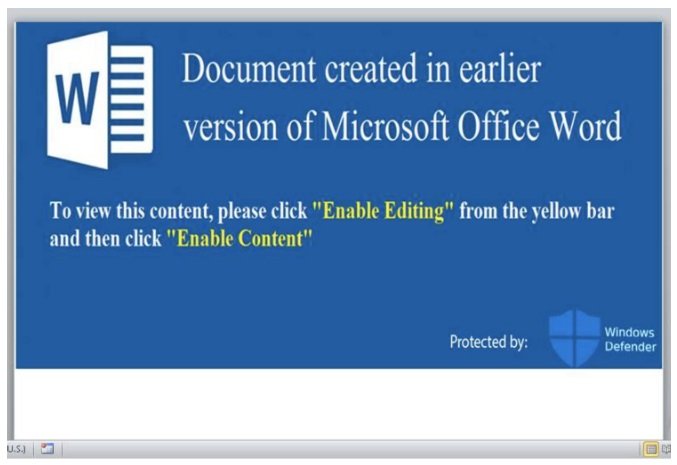

Captura de tela de tenativa de invação do Silent Night via arquivo de Word.Fonte: Malwarebytes Lab/Reprodução

Captura de tela de tenativa de invação do Silent Night via arquivo de Word.Fonte: Malwarebytes Lab/Reprodução

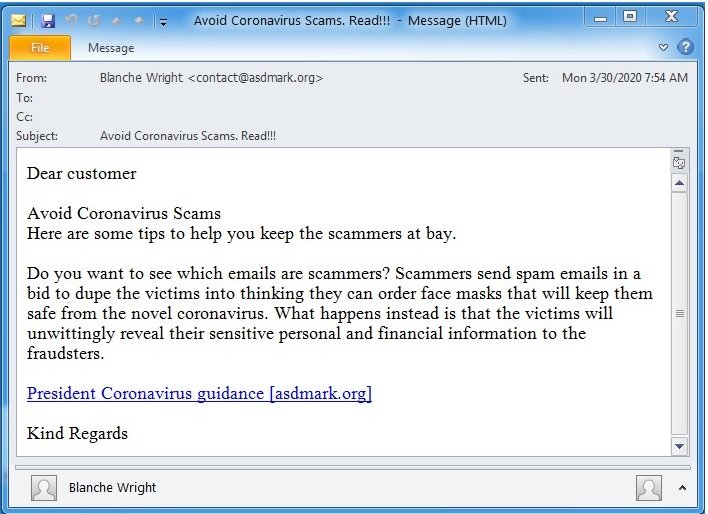

Um estudo do Proofpoints captou mais de 100 tentativas desse tipo desde 1º de janeiro de 2020 contra alvos dos Estados Unidos, Canadá, Alemanha, Polônia e Austrália. Elas apareceram até mesmo sob falsos e-mails de prevenção de golpes ligados à covid-19, além de vendas de testes da doença.

Ação do malware via falso e-mail de combate à covid-19.Fonte: Proofpoint/Reprodução

Ação do malware via falso e-mail de combate à covid-19.Fonte: Proofpoint/Reprodução

A empresa relata que a atual versão tem alguns aspectos similares ao ZLoader original, identificado pela última vez em 2018, em termos de funcionalidade e tráfego de rede. Porém, o mais recente não traz ocultação de código, estilo de criptografia e outros recursos avançados do programa de base. Isso explica o fato de não se tratar de uma atualização do primeiro tipo de malware, mas sim um fork da edição de dois anos atrás.

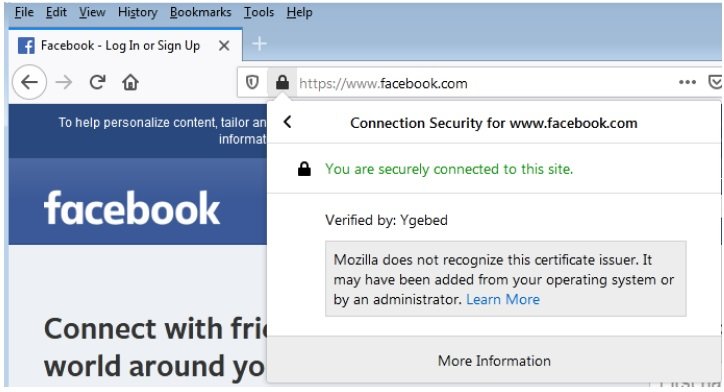

Tentativa de invação ao PC da vítima através de extensão do Firefox.Fonte: Malwarebytes/Reprodução

Tentativa de invação ao PC da vítima através de extensão do Firefox.Fonte: Malwarebytes/Reprodução

Essa variante funciona da mesma forma que outros softwares bancários: há sempre um arquivo para download com um instalador embutido, que busca um módulo malicioso principal para injetar vários processos em execução. A partir dessa operação, invade-se o computador da vítima para obter informações financeiras, senhas e dados de cookies. Sempre mantenha seus softwares de segurança atualizados.

Fontes

Categorias