Faz cerca de um ano que a vereadora Marielle Franco foi assassinada no Rio de Janeiro. Até ontem (12), a Polícia Civil trabalhava para encontrar os executores da vereadora. A resposta envolve o policial reformado Ronnie Lessa e o ex-PM Élcio Vieira de Queiroz, que já estão presos e agora deverão servir de base para continuidade da investigação.

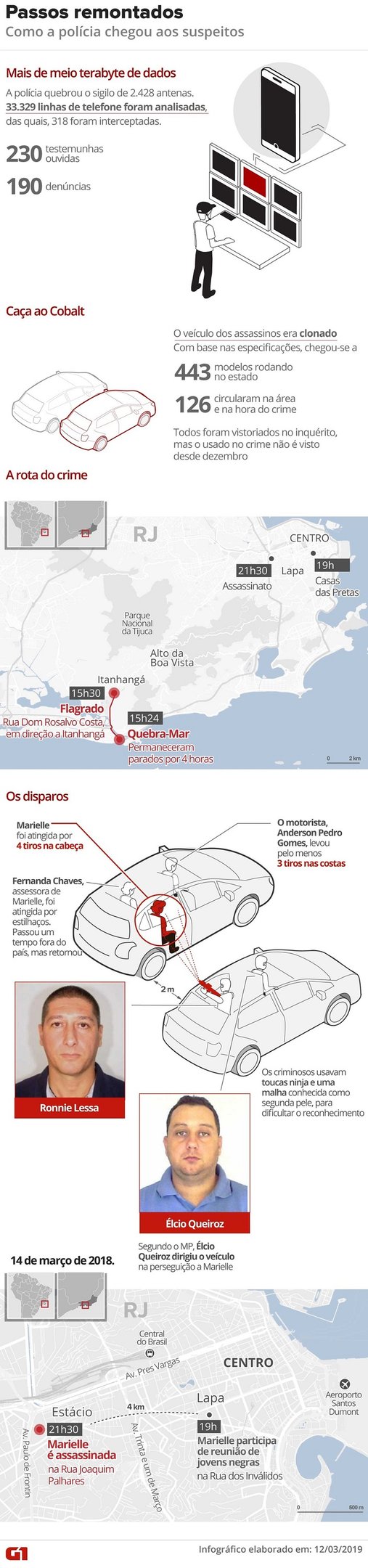

A demora para a descoberta, em partes, possui uma explicação: o material analisado pela Polícia Civil era gigantesco. Segundo o G1, a polícia analisou cerca de 700 GB de dados remotamente, cruzando informações de antenas e câmeras de segurança para encontrar os assassinos.

A polícia rastreou 2.428 torres que estavam no trajeto de Marielle na noite do crime

De acordo com o delegado que comandou as investigações, Giniton Lages, a “quebra de dados telemáticos” foi o principal ponto para definir o curso do trabalho policial. Por dados telemáticos, podemos citar o acesso a comunicações realizadas via aplicativos e o cruzamento de dados.

A polícia não tinha em mãos a arma do crime nem o carro utilizado por Lessa e Queiroz. Para encontrar alguma pista, foi necessário capturar imagens de câmeras de segurança ao redor do local do crime, além de recorrer a sinais de celulares na região — todo celular ligado emite um sinal para antenas localizadas na cidade, as Estações Rádio Base (ERBs), que possuem identificação única para cobrir certa região; o que torna possível rastrear um aparelho ao fazer uma triangulação dessas antenas.

Segundo o G1, a polícia rastreou 2.428 torres que estavam no trajeto de Marielle na noite do crime, desde a Câmara dos Vereadores até o ponto onde houve a emboscada. Então, a polícia conseguiu acesso — foi necessário pedido de quebra de sigilo à Justiça — aos aparelhos conectados às antenas nos momentos anteriores e posteriores ao assassinato. Foram descobertas 33 mil linhas telefônicas conectadas.

Foto reveladora

Uma imagem proveniente de câmera de segurança foi uma luz para a investigação. Nela, foi possível identificar a tela de um celular ligado dentro de um veículo Chevrolet Cobalt prata — veículo suspeito pela movimentação realizada. O carro estava parado na Rua dos Inválidos, evento em que Marielle Franco participava.

Com a tela ligada, fica mais fácil da polícia triangular e rastrear um aparelho. “É assim que a empresa consegue armazenar quanto tempo você utilizou o telefone para fazer a cobrança na fatura, por exemplo”, explica Rubens Mendonça, executivo de desenvolvimento de negócios da Huawei e especialista em conectividade móvel, ao G1.

Após a foto, foi possível refinar a busca nas 33 mil linhas para apenas 318. Dentro deste número, foi descoberto um contato com uma pessoa relacionada ao policial reformado Ronnie Lessa, que já era previamente investigado. A partir deste ponto, a polícia pediu a quebra do sigilo de dados de Lessa e descobriu seu histórico de navegação via celular.

Entre as empresas envolvidas na quebra de sigilo, estão o Google, a Apple e a Microsoft

De acordo com o delegado da Polícia Civil, o histórico é apontado como uma das provas, já que Lessa havia realizado diversas buscas pela agenda de Marielle.

“Alguns dias antes do crime, ele pesquisou a rua onde ela [Marielle] morava. Têm várias provas robustas que ele operava no pré-crime. Nós temos a definição técnica de uma arma empregada. Na telemática [investigação da atividade de dados] dele, nós revelamos no pré-crime várias consultas deste armamento. Nós temos relatos de testemunhas presenciais sobre uma característica específica do tiro, um tiro abafado. Ele fez consultas de silenciadores para essa arma”.

Entre as empresas envolvidas na quebra de sigilo, estão o Google, a Apple e a Microsoft. Abaixo, você vê um infográfico detalhado feito por Igor Estrella, do G1, que ajuda a explicar o caso:

(Fonte: G1)

(Fonte: G1)

Fontes

Categorias

![Imagem de: ChatRTX: você não precisa de um PC Copilot+ para rodar chatbots com IA de forma nativa [Análise]](https://tm.ibxk.com.br/2025/04/04/04152917913113.jpg?ims=288x165)