A plataforma de hospedagem de código-fonte GitHub sofreu nesta quarta-feira (1) o maior ataque de negação de serviço (DDoS, na sigla em inglês) já registrado. Durante o pico, o site teve tráfego de 1,35 terabit por segundo e ficou instável por cerca de 10 minutos até pedir ajuda automaticamente para o serviço Akamai Prolexic, que conseguiu reverter a situação em 8 minutos. Isso aconteceu por volta das 14h30, no horário de Brasília.

A empresa GitHub Inc. se pronunciou através de uma postagem no seu blog de engenharia, onde dá detalhes do que aconteceu e garante que os dados dos usuários da plataforma não estiveram sob risco em nenhum momento. O ataque utilizou uma forma de DDoS que não requer botnet e está se tornando cada vez mais comum.

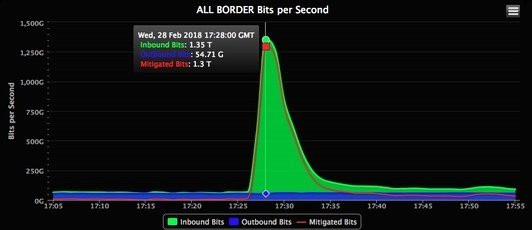

Gráfico mostra o tráfego no momento do ataque.

Gráfico mostra o tráfego no momento do ataque.

De acordo com o GitHub, “o ataque se originou de mais de mil sistemas autônomos diferentes através de dezenas de milhares de endpoints únicos.” O ataque abusa do memcached, um sistema distribuído de cache em memória que cacheia dados e objetos na RAM para diminuir o número de vezes em que o banco de dados deve ser acessado e acelerar o site.

Para explorar a falha, é preciso invadir um servidor memcached vulnerável e enviar um arquivo pesado. Depois, o invasor manda um pedido de “get” direcionado para o IP da vítima, que começa a receber o tráfego. Como explica a Cloudfare, um pedido de apenas 15 bytes pode gerar uma resposta de 134 kB usando esse método, um fator de amplificação de 10 mil vezes.

Ainda não se sabe qual foi a motivação do ataque. A última vez em que algo próximo dessa escala aconteceu foi em 2016, quando a companhia Dyn, que oferece serviços relacionados à infraestrutura on-line, foi afetada e levou junto com ela redes sociais, serviços de streaming e arquivos na nuvem.

Categorias

![Imagem de: Diretor de Tony Hawk's Pro Skater 3+4 fala sobre Rayssa Leal no jogo: 'Foi uma escolha unânime' [Exclusivo]](https://tm.ibxk.com.br/2025/04/07/07195334075015.jpg?ims=140x88)

![Imagem de: [Exclusivo] LG lança no Brasil monitores UltraGear OLED de até 480 Hz e 4K](https://tm.ibxk.com.br/2025/04/15/15211322803027.jpg?ims=288x165)