O ransomware Mamba deu as caras no final do ano passado, especificamente em setembro de 2016. Os pesquisadores do Morphus Lab, empresa brasileira de segurança, detectaram a ação do ransomware em máquinas no Brasil, nos Estados Unidos e na Índia. Agora, quase um ano após os primeiros casos, o Mamba voltou a infectar computadores por aqui.

O Mamba já fez um estrago nos Estados Unidos

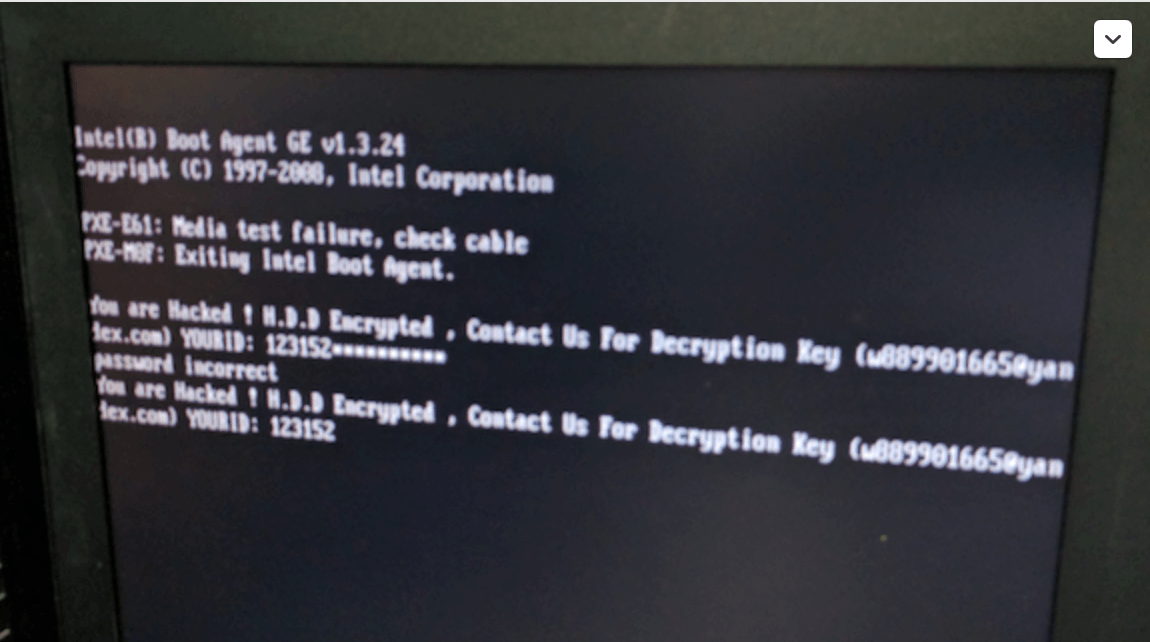

Para refrescar a sua memória: o Mamba tem como alvo desktops e notebooks com sistema operacional Windows. Ele reescreve o Master Boot Record existente com um MBR customizado e encripta (DiskCryptor) todo o conteúdo do disco rígido. Isso significa que todos os seus arquivos, como fotos, vídeos e documentos, são sequestrados pelo Mamba — após a infecção, você não tem mais acesso a eles.

Além disso, o Mamba já fez um estrago nos Estados Unidos, por exemplo. Em novembro de 2016, ele foi o culpado pela invasão nos computadores da Agência de Transporte Municipal de São Francisco, afetando o sistema de pagamento dos ônibus locais.

A nova incursão do Mamba também foi detectada pelos pesquisadores da Kaspersky Labs, notando que os principais alvos são o Brasil e a Arábia Saudita. Como notam os pesquisadores, o Mamba é uma sequência dos ataques sistemáticos de ransomware que vêm acontecendo desde o começo de 2016. De lá para cá, já tivemos o Mischa e o Petya, o WannaCript (WannaCry) e a dupla ExPetr e NotPetya. De todos, o que ganhou mais destaque foi o WannaCry, já que sequestrou mais de 300 mil computadores em mais de 150 países.

Por isso vale a máxima: não pague ransomware

O pessoal da Kaspersky também notou que o Mamba usa a utilidade PSEXEC para executar o malware em redes corporativas. Diferente do WannaCry, os cibercriminosos por trás do Mamba não desenvolveram o ransomware para ganhar dinheiro, mas simplesmente para causar destruição: assim que ele sequestra a máquina, a vítima encontra diversas barreiras para realizar um pagamento em bitcoin e, mesmo assim, os arquivos nunca são recuperados — por isso vale a máxima: não pague ransomware.

Ransomware Mamba

Ransomware Mamba

Entendendo o Mamba

O TecMundo entrou em contato com Renato Marinho, chefe de pesquisa do Morphus Lab, para entender mais sobre o Mamba. A conversa, você confere na íntegra aqui embaixo.

TecMundo: Como vocês detectaram o Mamba? Como funciona esse processo?

Renato Marinho: "Descobrimos o Mamba durante um trabalho de resposta a um incidente de ransomware sofrido por uma multinacional com unidades no Brasil, na Índia e nos EUA em setembro de 2016. Fomos chamados para atuar no caso e, desde o início do trabalho, aquele malware me pareceu agir de forma diferente dos ransomwares já conhecidos até então. Em uma análise mais minuciosa no Morphus Labs (morphuslabs.com), nossa unidade de pesquisa, constatei minha suspeita e resolvemos publicar um artigo no sentido de compartilhar o conhecimento e colaborar com a comunidade. O artigo postado na época gerou uma grande repercussão internacional em torno do novo malware".

TecMundo: Ao que parece, o Mamba apenas tranca os arquivos, não pede uma quantia em bitcoin para liberação deles. Mesmo assim, ele se enquadra em ransomware?

Marinho: "Diferentemente dos outros até então, o Mamba foi o primeiro ransomware a implementar a criptografia completa de disco ou Full Disk Encryption (FDE). Por volta de março de 2016, a primeira versão do Petya veio à tona e na época suspeitava-se de que ele atuava na criptografia completa de disco, mas, na verdade, ele impedia o acesso à tabela de endereçamento de arquivos. Os arquivos em si não eram tocados pelo malware. Utilizando ferramentas adequadas, era possível recuperar os arquivos sem o pagamento do resgate. No caso do Mamba, além da tabela de endereçamento, verificamos que ele realiza a criptografia de todos os arquivos do computador, incluindo o sistema operacional. Como resultado, o ataque causa a paralização completa do alvo – daí o nome Mamba em analogia à cobra que tem um veneno igualmente paralisante.

O Mamba foi o primeiro ransomware a implementar a criptografia completa de disco ou Full Disk Encryption

No mais, a forma de extorsão é semelhante aos outros ransomwares. Caso a vítima não tenha alternativas e precise recuperar o sistema impactado, ela tem que realizar o pagamento do resgate em bitcoins para obtenção da chave de liberação".

TecMundo: Então, de maneira mais direta, qual é a diferença entre o Mamba e o WannaCry, Petya/NotPetya etc.?

Marinho: "A principal diferença está realmente na forma de criptografia dos dados da vítima. O Petya/NotPetya tem uma certa semelhança com o Mamba uma vez que impede que o próprio sistema operacional, no caso o Windows, seja inicializado. O WannaCry age na criptografia individual de arquivos, ou seja, a vítima continua com acesso ao sistema, mas não consegue acessar seus documentos importantes".

TecMundo: O Mamba tem como alvo PCs corporativos, mas ele também pode infectar máquinas domésticas? Como usuários "comuns" podem acabar caindo no Mamba?

Marinho: "Após a publicação inicial do Morphus Labs, outros laboratórios começaram a investigar o malware. A Kaspersky, por exemplo, identificou e vem monitorando um grupo organizado por trás do Mamba que visa a grandes corporações. No final do ano passado, o sistema público de transportes da cidade de São Francisco, nos EUA, foi seriamente impactado por esse malware. Esta foi uma das publicações sobre este incidente.

No entanto, isso não impede que usuários domésticos venham a ser vítimas. Cada vez mais, os ransomwares vêm ganhando a capacidade de se propagar de forma automática por meio de redes locais ou da internet através da exploração de vulnerabilidades, como ocorreu com o WannaCry, ou através do roubo de credenciais. Com isso, os próprios criminosos perdem o controle sobre o alcance de suas campanhas maliciosas que podem fazer vítimas corporativas e domésticas".

TecMundo: Quais sistemas operacionais o Mamba tem como alvo?

Marinho: "O Mamba afeta praticamente qualquer versão do Windows. Desde o Windows XP ou 2003 ao Windows 10. No caso do incidente com o paciente zero em setembro do ano passado, uma das primeiras estações infectadas foi exatamente um Windows 2003. Depois ele se propagou internamente afetando máquinas com diferentes versões do sistema".

Não há qualquer garantia de que os arquivos poderão ser realmente recuperados mesmo após o pagamento

TecMundo: Qual é o trabalho de prevenção contra o Mamba?

Marinho: "O trabalho de prevenção contra o Mamba é semelhante a qualquer outro malware. Algumas recomendações que costumo dar são: aplicação constante das atualizações de segurança do sistema operacional e dos aplicativos; manter o backup sempre atualizado; fazer testes constantes de restauração do backup – isso pode evitar surpresas desagradáveis após um incidente; no caso das empresas, segmentar a rede corporativa de forma a impedir que um malware como o Mamba ou WannaCry possam se alastrar por toda a companhia; manter os usuários cientes das diferentes formas de atuação dos cibercriminosos – elas são muitas e evoluem a cada dia que passa".

TecMundo: Caso alguma empresa/usuário tenha o PC afetado, o que fazer?

Renato Marinho: "O ideal é que a recuperação seja feita a partir do backup dos dados. Pagar o resgate deve ser a última das escolhas. Tenho visto muitas empresas dispostas a assumir o prejuízo de ter alguns dados perdidos, mas optam por não pagar o resgate. Além de alimentar esse tipo de crime, sabemos que não há qualquer garantia de que os arquivos poderão ser realmente recuperados mesmo após o pagamento".

Fontes

Categorias