Como é possível que usuários percam centenas de reais em transferências bancárias online se todos os seus dispositivos têm um software de segurança instalado? De acordo com o estudo realizado pelo Laboratório de Seguranças e Ameaças da Trend Micro, as vulnerabilidades e brechas em roteadores podem ser uma das respostas para esse mistério.

No ano passado, um usuário localizado no Brasil que não quis se identificar perdeu R$ 600 por roubo de informação. Ao descobrir isso, o indivíduo ligou imediatamente para um técnico de TI para encontrar a causa. O técnico originalmente disse que o incidente ocorrido teria origem em um site falso, mas como não foi encontrado nenhum malware nos dispositivos conectados à rede, ele então avaliou as configurações do roteador doméstico.

Péssima surpresa

O técnico encontrou algo surpreendente: apesar de o roteador doméstico não expor nenhuma interface de gerenciamento remoto à internet, as configurações de DNS foram modificadas. Como solução, ele reiniciou e reconfigurou o roteador doméstico para impedir que os cibercriminosos realizassem novas transferências bancárias.

Em vez de sites bancários, os cibercriminosos o redirecionaram para páginas falsificadas de sites de terceiros usados por bancos

Em outro caso, um usuário notou que R$ 3 mil haviam sumido de sua conta em janeiro de 2016. Seu roteador doméstico também tinha sido infectado por um malware que muda o DNS. Porém, em vez de sites bancários, os cibercriminosos o redirecionaram para páginas falsificadas de sites de terceiros usados por bancos, como o Google Adsense e JQuery.

Explicação do especialista

Segundo a Trend Micro, os roteadores geralmente têm configurações inseguras que os tornam suscetíveis a ataques de malware semelhantes aos casos reais apresentados acima. Por um lado, existem falhas de segurança no sistema operacional, firmware e aplicativos de web dos roteadores.

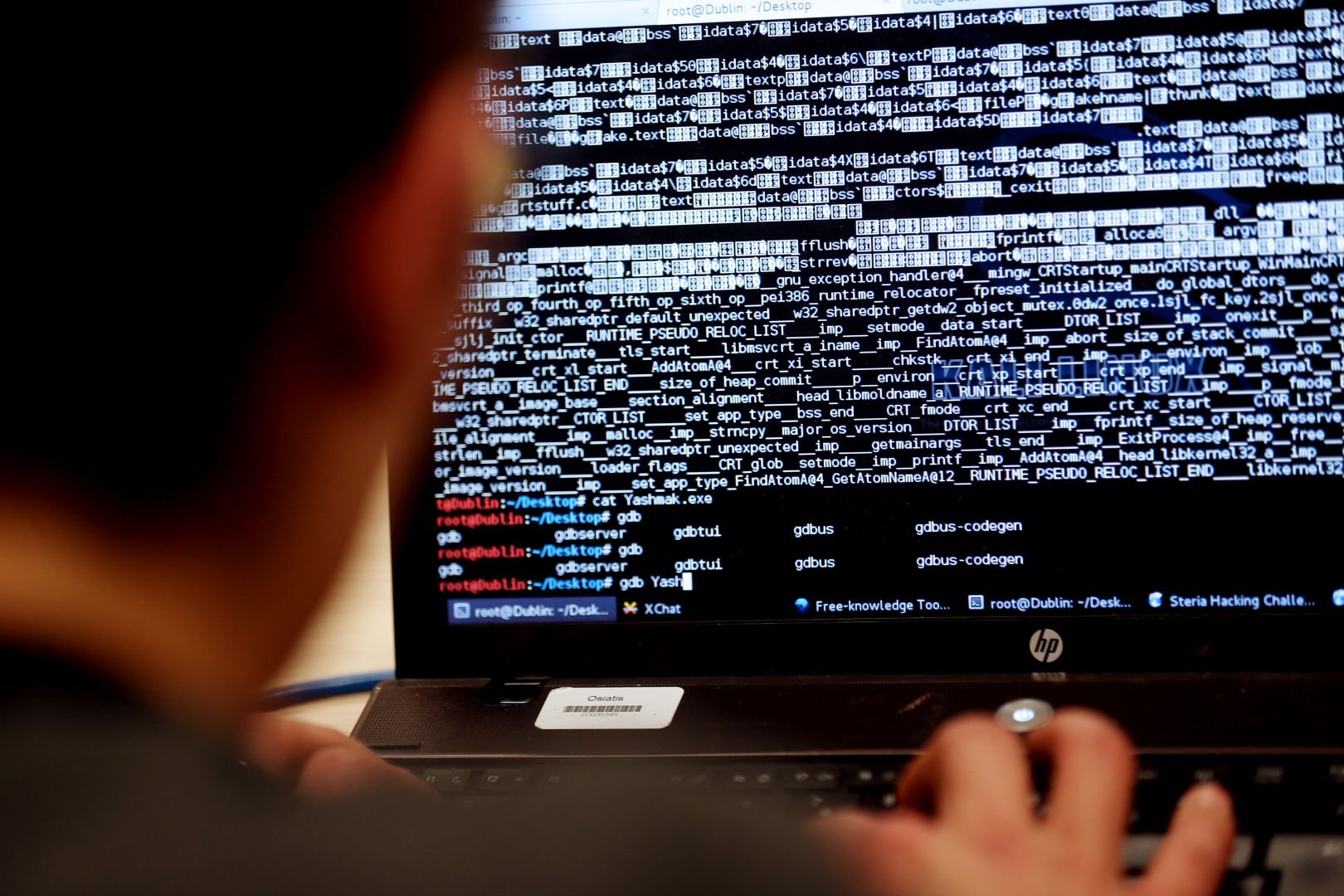

Existem algumas ferramentas e sites que os cibercriminosos usam para encontrar roteadores vulneráveis e obter exploits para seus ataques

Os atacantes podem simplesmente usar essas vulnerabilidades como pontos de entrada para comprometer ainda mais a rede doméstica. Na verdade, existem algumas ferramentas e sites que os cibercriminosos usam para encontrar roteadores vulneráveis e obter exploits para seus ataques.

Credenciais predefinidas em roteadores fazem com que seja mais fácil para os web-base scripts contornarem os mecanismos de autenticação de dispositivos e permitirem mais ataques por parte dos cibercriminosos.

Os web-base scripts são uma tática eficaz para se infiltrar em roteadores. Outra falha de segurança são características de administração remota no firmware do roteador e da qual os cibercriminosos podem abusar para que funcionem como "backdoors embutidos."

Os fornecedores devem se certificar de encontrar e remover essas backdoors em seus produtos antes que os atacantes façam uso delas

Isso poderia levar a uma infinidade de problemas: execução remota do código, configurações do roteador modificadas para redirecionar para páginas de phishing ou maliciosas, ataques indiretos, entre outros. Os fornecedores devem se certificar de encontrar e remover essas backdoors em seus produtos antes que os atacantes façam uso delas.

Roteadores domésticos são seguros?

É fácil negligenciar a segurança do roteador em um ambiente doméstico, já que a maioria dos ataques são casos isolados ou têm um efeito realmente mínimo na banda larga do usuário. Segundo a Trend Micro, esse tipo de mentalidade pode se tornar problemático daqui para frente. Os usuários domésticos precisam entender que os roteadores domésticos funcionam como uma porta de entrada e saída de sua casa. Toda a informação proveniente da internet vai precisar passar por ele.

Algumas ameaças contra roteadores se aproveitam de suas comunicações com dispositivos conectados para até mesmo tornar os usuários domésticos cúmplices involuntários

Esses aparelhos são propriedade privada e qualquer forma de falha de segurança é uma forma de invasão. Algumas ameaças contra roteadores se aproveitam de suas comunicações com dispositivos conectados para até mesmo tornar os usuários domésticos cúmplices involuntários das atividades do cibercriminoso.

Perigo em IoT

No caso em questão, o botnet Mirai se aproveitou de dispositivos desprotegidos da Internet das Coisas (IoT) para realizar diferentes ataques. Quando o código-fonte foi divulgado em um fórum de hackers, a Trend Micro detectou novas vertentes de Mirai surgirem no cenário. Além disso, pequenas e médias empresas (PMEs) terão que aprender a lidar com a interferência nos negócios, danos à reputação ou até mesmo perdas na produtividade e de lucro.

A probabilidade de ameaças como o Mirai serem usadas em ataques distribuídos de serviço negado (DDoS) pode aumentar neste ano

O Mirai usa uma lista predefinida de credenciais padrão para infectar dispositivos. Sabendo disso, é essencial que os usuários domésticos alterem as senhas do roteador. Essa medida pode fornecer uma camada adicional de segurança.

Como mencionado pela Trend Micro nas Previsões de Segurança para 2017, a probabilidade de ameaças como o Mirai serem usadas em ataques distribuídos de serviço negado (DDoS) pode aumentar neste ano, por isso é necessário se prevenir.

Além de clientes de botnets, outras ameaças como rootkits, que especificamente infectam o Linux, também podem ser perigosas para roteadores. A fraude de Voz sobre o IP (VoIP), que explora o serviço de telefonia em roteadores, pode gerar encargos adicionais nas contas de telefone ou internet de um usuário.

Como proteger seus roteadores?

Se o roteador dos usuários possui um firewall, eles devem habilitar essa função como mais uma forma de proteção contra ameaças

O primeiro passo para proteger os roteadores domésticos é escolher aparelhos confiáveis. Além de escolher um roteador seguro, os usuários também devem mudar a senha padrão do roteador para impedir ataques de força bruta.

A verificação regular das configurações de DNS também pode ajudar usuários e pequenas e médias empresas a detectar algo suspeito na sua rede. Se o roteador do usuário possui um firewall, eles devem habilitar essa função como mais uma forma de proteção contra ameaças.

Fontes

Categorias

![Imagem de: Diretor de Tony Hawk's Pro Skater 3+4 fala sobre Rayssa Leal no jogo: 'Foi uma escolha unânime' [Exclusivo]](https://tm.ibxk.com.br/2025/04/07/07195334075015.jpg?ims=140x88)