Quase 3 milhões de celulares Android estão vulneráveis a um ataque que permite ao invasor conseguir controle total dos aparelhos. É o que afirmam pesquisadores da empresa de segurança BitSight Technologies em um comunicado divulgado na última quinta-feira (17).

Tecnologia, negócios e comportamento sob um olhar crítico.

Assine já o The BRIEF, a newsletter diária que te deixa por dentro de tudo

De acordo com os especialistas da companhia, os aparelhos afetados enviam informações de uso para um servidor localizado na China e para dois domínios que estão registrados no firmware dos smartphones.

Apesar de estarem ligados aos aparelhos, ambos os domínios não haviam sido registrados e foram comprados pela BitSight. A empresa afirma que desde que adquiriu os endereços, cerca de 2,8 milhões de celulares já tentaram se conectar a eles e ficaram vulneráveis à falha.

Os donos desses celulares continuam correndo o risco de ter suas informações interceptadas, pois o firmware em questão – que foi desenvolvido pelo grupo chinês Ragentek – não utiliza nenhum tipo de criptografia para enviar os dados para o servidor na China.

Quais marcas foram afetadas?

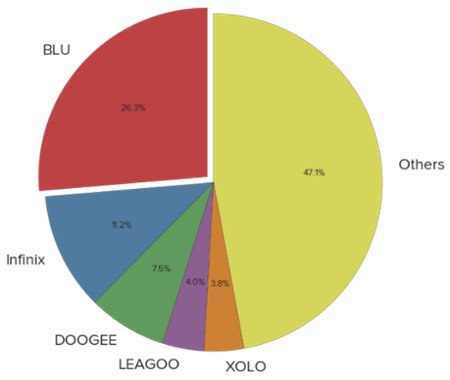

Usando como base o IP dos aparelhos que tentaram se conectar aos endereços, a BitSight confirmou que a maioria dos usuários estão nos Estados Unidos. A marca mais afetada foi a americana BLU, seguida por Infinix, Doogee, Leagoo e Xolo.

Ainda segundo a BitSight, não foi possível identificar a fabricante de 47% dos casos. Embora essas quatro últimas sejam mais populares na Ásia, celulares da BLU podem ser encontrados à venda no Brasil, incluindo um dos modelos afetados.

É o caso do BLU Studio G, que foi comprado pelos especialistas para testar a efetividade do ataque. No experimento, eles conseguiram explorar a falha e instalar um arquivo na pasta “system”, que só deveria ser acessada por aplicativos com privilégios totais de sistema.

Até agora, apenas a BLU se comprometeu a enviar uma atualização que resolva o problema. Não há uma solução definitiva para os donos de outros aparelhos afetados, mas o ataque fica mais difícil caso você o conecte apenas a redes WiFi confiáveis e não utilize redes públicas sem um VPN.

Fontes