(Fonte da imagem: Reprodução/Ars Technica)

(Fonte da imagem: Reprodução/Ars Technica)

Pesquisadores especializados em ameaças espaciais alertam que malwares que tem como foco o sistema operacional Android podem transformar aparelhos em verdadeiras máquinas de espalhar bugs, abrindo caminho para pessoas mal-intencionadas realizarem procedimentos de espionagem. O alerta vem por parte da Bitdefender e da Lookout Security, empresas renomadas no meio.

Tecnologia, negócios e comportamento sob um olhar crítico.

Assine já o The BRIEF, a newsletter diária que te deixa por dentro de tudo

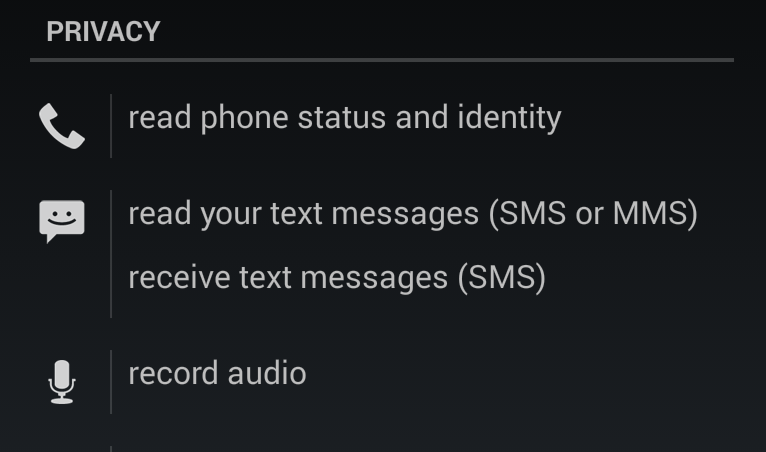

A Bitdefender alerta os usuários para uma ameaça conhecida como Widdit, framework usado para desenvolver mais de 1 mil aplicativos e responsável por gerar monetização através de anúncios. O problema no caso é o fato de o software exigir certas permissões que permitem a adição de códigos maliciosos durante a atualização de aplicativos, mesmo aqueles considerados legítimos.

“Essas permissões não são necessariamente usadas pelo SDK, mas requisitá-las garante que qualquer coisa introduzida em um momento posterior vai funcionar corretamente”, afirmam os pesquisadores Vlad Bordianu e Tiberius Axinte. “Entre as permissões mais estranhas que vimos estão o desbloqueio da tela inicial, a gravação de áudio e a leitura do histórico e da lista de favoritos de um navegador”.

(Fonte da imagem: Reprodução/BitDefender)

(Fonte da imagem: Reprodução/BitDefender)

Outro ponto que torna os softwares desenvolvidos com o Widdit especialmente perigosos é o fato de que eles podem executar códigos específicos quando um aparelho é reiniciado, uma mensagem de texto é recebida, uma ligação é realizada ou um aplicativo é instalado ou desinstalado. Para completar, o sistema usa HTTP sem criptografia para realizar o download de atualizações, o que permite substituir arquivos legítimos por outros danosos em redes WiFi inseguras.

Segundo a Bitdefender, aproximadamente 1.640 softwares disponíveis através da loja virtual Google Play foram construídos usando o SDK, sendo que, entre esses, somente 1.122 foram removidos pela Google até o momento — o que não impede que eles sejam distribuídos e instalados por meios alternativos.

MouaBad.p

Outra ameaçada não relacionada é o Mouabad.p, descoberto por pesquisadores da Lookout Security. O malware se mostra capaz de realizar ligações telefônicas sem a interação de usuários, algo que a empresa nunca havia observado anteriormente. Atualmente, o software usa isso para realizar discagens para números que cobram taxas caras de quem liga para eles, mas nada impede que essa capacidade comece a ser usada para espalhar a ameaça.

“Além de contar com essa funcionalidade nunca vista antes, o MouaBad.p é particularmente furtivo e efetivo na hora de evitar sua detecção”, afirmam os pesquisadores. “Por exemplo, ele espera um determinado período de tempo após a tela ser bloqueada para fazer ligações. Ele também encerra as comunicações a partir do momento em que o usuário interage com seu dispositivo”, explica a companhia.

A boa notícia fica pelo fato de que, atualmente, o malware está restrito a algumas regiões da China e só infecta aparelhos com o Android 3.1 ou inferior. No entanto, o software malicioso dá uma ideia precisa dos métodos cada vez mais sofisticados usados por pessoas mal-intencionadas e farsantes.

Categorias