Uma falha presente em várias versões do Windows nos últimos 20 anos permite que invasores instalem os malwares que desejarem nos computadores afetados utilizando o sistema de conexão com impressoras por meio de uma rede local. Embora a Microsoft tenha liberado uma medida preventiva contra a brecha em uma atualização na última terça-feira (12), muitos dos computadores afetados podem continuar em risco.

A vulnerabilidade propriamente dita é causada pelo chamado “Spooler de Impressão” do Windows, software responsável pelo gerenciamento do processo de conexão com impressoras e documentos disponíveis. Por meio de um protocolo conhecido como Point-and-Print, os aparelhos que estão se conectando pela primeira vez a uma impressora ligada a uma rede fazem automaticamente o download do driver necessário antes de usar a máquina.

Tecnologia, negócios e comportamento sob um olhar crítico.

Assine já o The BRIEF, a newsletter diária que te deixa por dentro de tudo

Em teoria, a função simplesmente eliminaria a necessidade de termos que baixar e instalar manualmente o driver de cada nova impressora que tentamos usar. Na prática, porém, a empresa de segurança Vectra Networks descobriu que o Spooler de Impressão do Windows não autentica os drivers como deveria ao instalá-los a partir de locais remotos, abrindo espaço para que invasores usem várias técnicas diferentes para colocar malwares no seu computador.

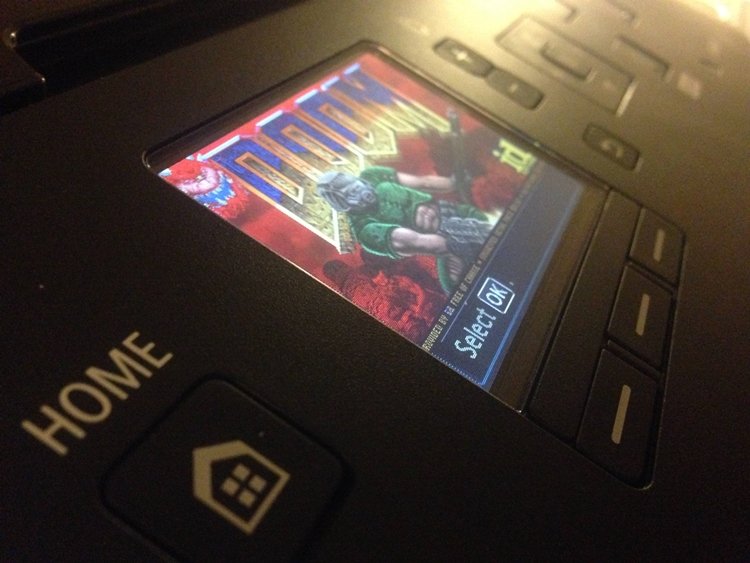

Embora a impressora da foto estejam apenas rodando um jogo, o título em questão é ironicamente representativo

Embora a impressora da foto estejam apenas rodando um jogo, o título em questão é ironicamente representativo

Dessa forma, a brecha efetivamente consegue fazer com que impressoras, servidores de impressão e até mesmo qualquer dispositivo na rede que se passe por uma impressora se transformem em um vetor de infecção para qualquer PC que se conectar. “Essas unidades não somente conseguiriam infectar várias máquinas em uma rede, mas também seriam capazes de reinfectá-las várias e várias vezes”, ressalta Nick Beauchesne, pesquisador da Vectra.

Quem está em risco?

Como a impressora ou aparelho infeccioso só funcionam se estiverem ligados fisicamente a um computador ou a uma rede, as maiores fontes de risco estão em locais de acesso público. Caso os invasores se passem por funcionários de empresas de manutenção, companhias inteiras também podem se tornar alvo – e como a origem do problema é de difícil detecção, a situação pode se tornar bastante grave e se arrastar por longos períodos.

Nesse último caso, porém, vale ressaltar que ataques de execução de códigos não funcionam em configurações empresariais que façam uso do Diretório Ativo da Microsoft – a menos que os administradores tenham alterado as definições-padrão. Dessa forma, é provável que somente redes domésticas e de pequenos e médios negócios estejam vulneráveis, especialmente se permitirem que outras pessoas conectem seus próprios aparelhos a elas.

Redes domésticas e de pequenas e médias empresas são as que sofrem mais riscos

Redes domésticas e de pequenas e médias empresas são as que sofrem mais riscos

Correção insuficiente

Por mais que a Microsoft tenha lançado um patch para tratar da vulnerabilidade, a Vectra alerta que ainda há dois problemas graves. O primeiro é que boa parte dos usuários mundiais de PCs continua fazendo uso do Windows XP, que não tem mais suporte por parte da empresa de Redmond e, portanto, não receberá a atualização de segurança.

A segunda questão é que o update liberado não corrige o problema propriamente dito, pois apenas lança um alerta quando uma nova impressora for detectada. “Sabendo como a maioria dos usuários responde a avisos do tipo, essa não parece ser uma abordagem muito eficiente”, aponta HD Moore, um especialista da Special Circunstances.

Fontes

Categorias