Os pesquisadores do blog de segurança Trend Micro revelaram a descoberta de uma nova versão do malware Godless para dispositivos móveis, voltada especificamente para aparelhos que rodem o Android 5.1 Lollipop ou mais antigo. De acordo com dados levantados pelos estudiosos, o software malicioso é capaz de infectar quase 90% de todos os smartphones e tablets no mundo que usem o sistema operacional da Google.

O Godless funciona de forma similar a um dos chamados “exploit kits”, contando com múltiplas brechas que podem ser aproveitadas e usando uma estrutura de código aberto de rooting chamada android-rooting-tools. “Com base em dados levantados do Trend Micro Mobile App Reputation Service, aplicativos maliciosos relacionados a essa ameaça podem ser encontrados e lojas de apps proeminentes, incluindo a Google Play, e já afetaram mais de 850 dispositivos mundialmente”, afirmaram os pesquisadores.

Tecnologia, negócios e comportamento sob um olhar crítico.

Assine já o The BRIEF, a newsletter diária que te deixa por dentro de tudo

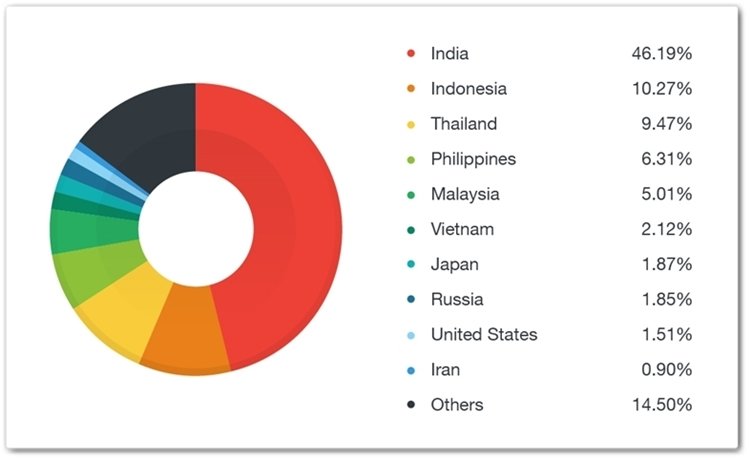

Distribuição global dos dispositivos afetados pela nova versão do malware Godless

Distribuição global dos dispositivos afetados pela nova versão do malware Godless

Depois de se instalar sorrateiramente junto a outro aplicativo baixado, o Godless consegue obter privilégios de root e ganhar a capacidade de ser controlado remotamente para instalar softwares indesejados no dispositivo afetado sem que seu dono fique sabendo. Mais do que isso, o programa malicioso consegue espionar o usuário do aparelho, coletando dados e senhas.

Sorrateiro e cheio de maldade

Apps maliciosos que usavam versões mais antigas do Godless continham um código que fazia com que o malware esperasse até que a tela estivesse desligada para começar o processo de root. Depois de terminado o procedimento, eles então baixavam suas cargas como se fossem aplicativos do sistema, tudo em forma de um arquivo com encriptação AES e com um nome comum, como “_image”. O resultado era uma infecção muito difícil de desfazer.

A nova variante, no entanto, foi criada para somente buscar seus exploits e payloads a partir de um servidor de comando e controle (C&C) remoto. Segundo os especialistas, isso ajuda o malware a se esquivar das checagens de segurança feitas por lojas como a Google Play. Os programas maliciosos iam desde apps de lanterna e busca por WiFi até cópias de jogos populares.

Exemplo de um dos aplicativos maliciosos encontrados pela Trend Micro

Exemplo de um dos aplicativos maliciosos encontrados pela Trend Micro

Embora os aplicativos infectados já tenham sido removidos da loja oficial do Android, a Trend Micro alerta que já foram encontradas versões maliciosas de apps legítimos da Google Play – contando até com o mesmo certificado de desenvolvedor – em outras fontes de download. “Dessa forma, há o risco de usuários com apps não infectados fazerem uma atualização para variantes com o malware [caso usem APKs de fora da loja oficial para fazer o update]”, ressalta.

Como se proteger

Segundo os especialistas da Trend Micro, não há nada de errado com o processo de fazer o root em dispositivos móveis, ação que pode resultar em vários benefícios no que diz respeito a automação, desempenho e basicamente extrair o máximo de um aparelho. “Mas quando um malware faz root de um celular sem o seu conhecimento, é aí que a diversão acaba”, pontuam os pesquisadores.

Para evitar problemas, os estudiosos recomendam que você sempre cheque o histórico dos desenvolvedores antes de fazer o download de qualquer aplicativo, já que criadores desconhecidos que ofereçam pouca ou nenhuma informação sobre si mesmos podem ser fontes de softwares maliciosos. Outra regra geral é sempre dar preferência para apps vindos de lojas confiáveis, como a Google Play e a Amazon.

Fontes

Categorias