Se você está procurando um novo browser para navegar de forma mais segura e manter seu histórico de navegação desconhecido, talvez o Tor (The Onion Router) seja uma opção para você. Este é um navegador personalizado projetado para uso anônimo e protegido contra análise de tráfego que, apesar de ser frequentemente associado à darknet e a atividades criminosas, pode ser usado para motivos legítimos. É importante deixar claro que o Tor não é uma ferramenta ilegal - ela tem um status semelhante às VPNs.

O navegador Tor foi originalmente projetado pela Marinha dos Estados Unidos para proteger as comunicações confidenciais do governo norte-americano. Porém, com o tempo ele se tornou um browser multiplataforma de código aberto administrado por uma organização sem fins lucrativos e disponível ao público geral de computadores (incluindo macOS e Linux) e sistemas Android.

Logo do projeto/browser Tor. (Tor)Fonte: Tor

Logo do projeto/browser Tor. (Tor)Fonte: Tor

Como o Tor funciona?

O Tor é gratuito, não tem necessidade de registro, limites de dados, anúncios ou exigências para atualizar para um produto pago. Ele usa uma tecnologia conhecida como "Onion Routing" ou "roteamento Onion" (sim, cebola em inglês), projetada para que ninguém possa monitorar a comunicação online.

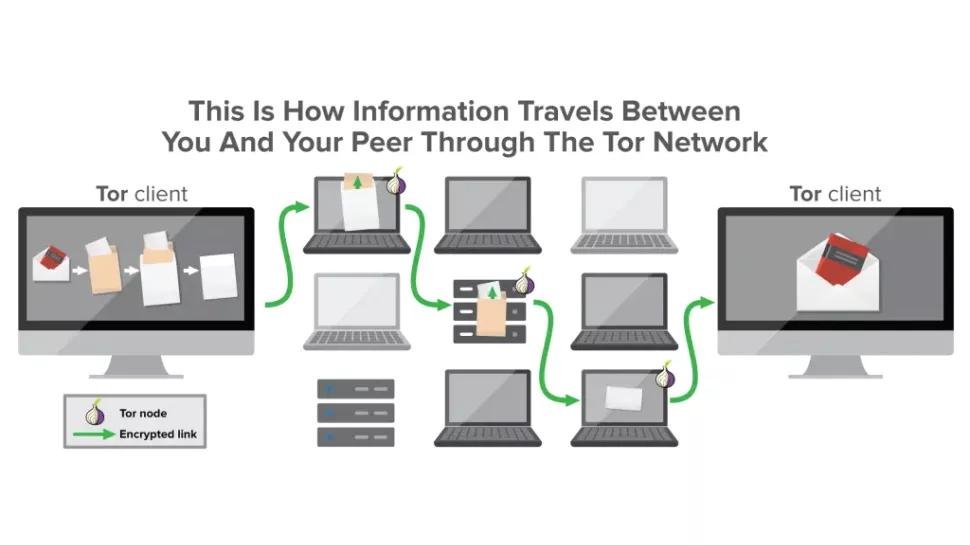

A "Onion" é baseada em uma rede de sobreposição ponto a ponto (P2P) que permite que os usuários naveguem na Internet anonimamente. Ela usa várias camadas de criptografia para ocultar a origem e o destino das informações enviadas. Servidores administrados por voluntários de todo o mundo (também chamados de "relays") são responsáveis por enviar dados para um "nó" de saída, que é o ponto em que os dados saem da rede. Depois do envio, eles são criptografados várias vezes antes de serem enviados para o próximo "nó". O primeiro "retransmissor guarda" conhece seu endereço IP, mas não tem outras pistas sobre sua identidade ou o site que está acessando. As próximas etapas não tem qualquer informação, até chegar no nó final, que é o único a saber a URL que você está tentando acessar.

Depois de "descascar várias camadas dessa cebola", o site de destino vê o endereço IP do nó de saída do Tor em vez do seu. Basicamente, o Tor usa o mesmo princípio básico de um serviço VPN, mas tem várias diferenças relacionadas a camadas extras de segurança e tecnologias.

Como o envio de dados funciona no Tor. (ExpressVPN/TechRadar)Fonte: ExpressVPN/TechRadar

Como o envio de dados funciona no Tor. (ExpressVPN/TechRadar)Fonte: ExpressVPN/TechRadar

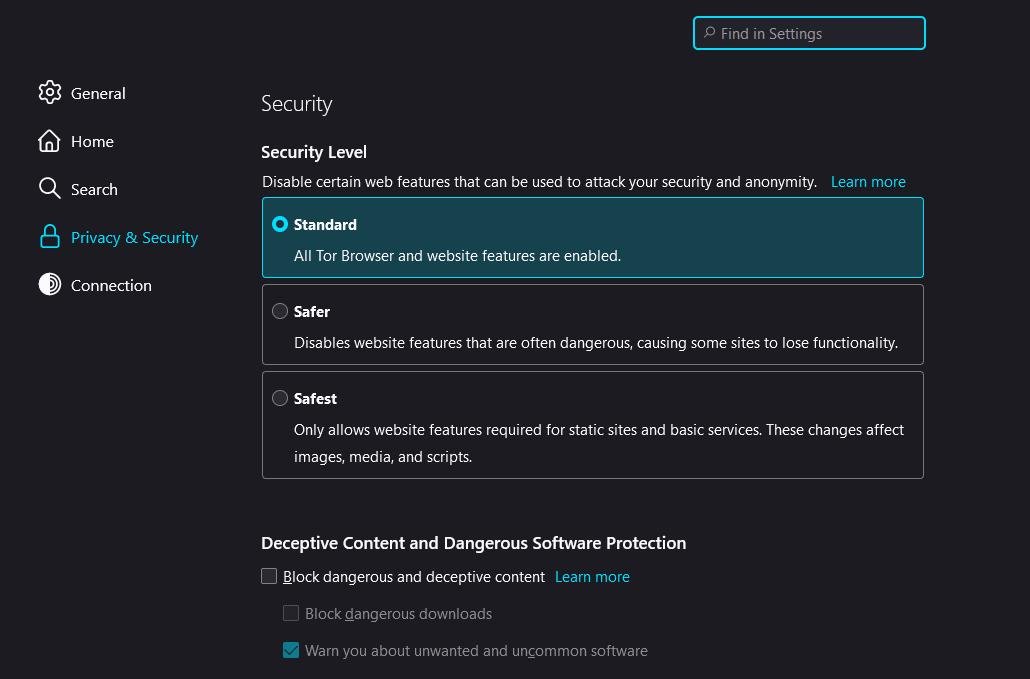

O Tor não rastreia o histórico de navegação nem armazena cookies, e oferece três níveis de segurança. Cada um fornece um grau diferente de proteção, sendo o nível "padrão" o mais amigável, mas com o grau de segurança mais baixo. O Nível 2 é considerado mais seguro ao custo de uma experiência mais lenta, e o nível mais alto desabilita algumas fontes e imagens, além do JavaScript, em todos os sites.

Níveis de segurança no navegador Tor. (TecMundo)Fonte: TecMundo

Níveis de segurança no navegador Tor. (TecMundo)Fonte: TecMundo

Como usar o Tor?

No site oficial do Tor, você faz o download do programa compatível com sua plataforma. A execução do instalador configura seu dispositivo com o Tor Browser, uma versão especial do Firefox. Isso inclui o software extra necessário para fazer o Tor funcionar.

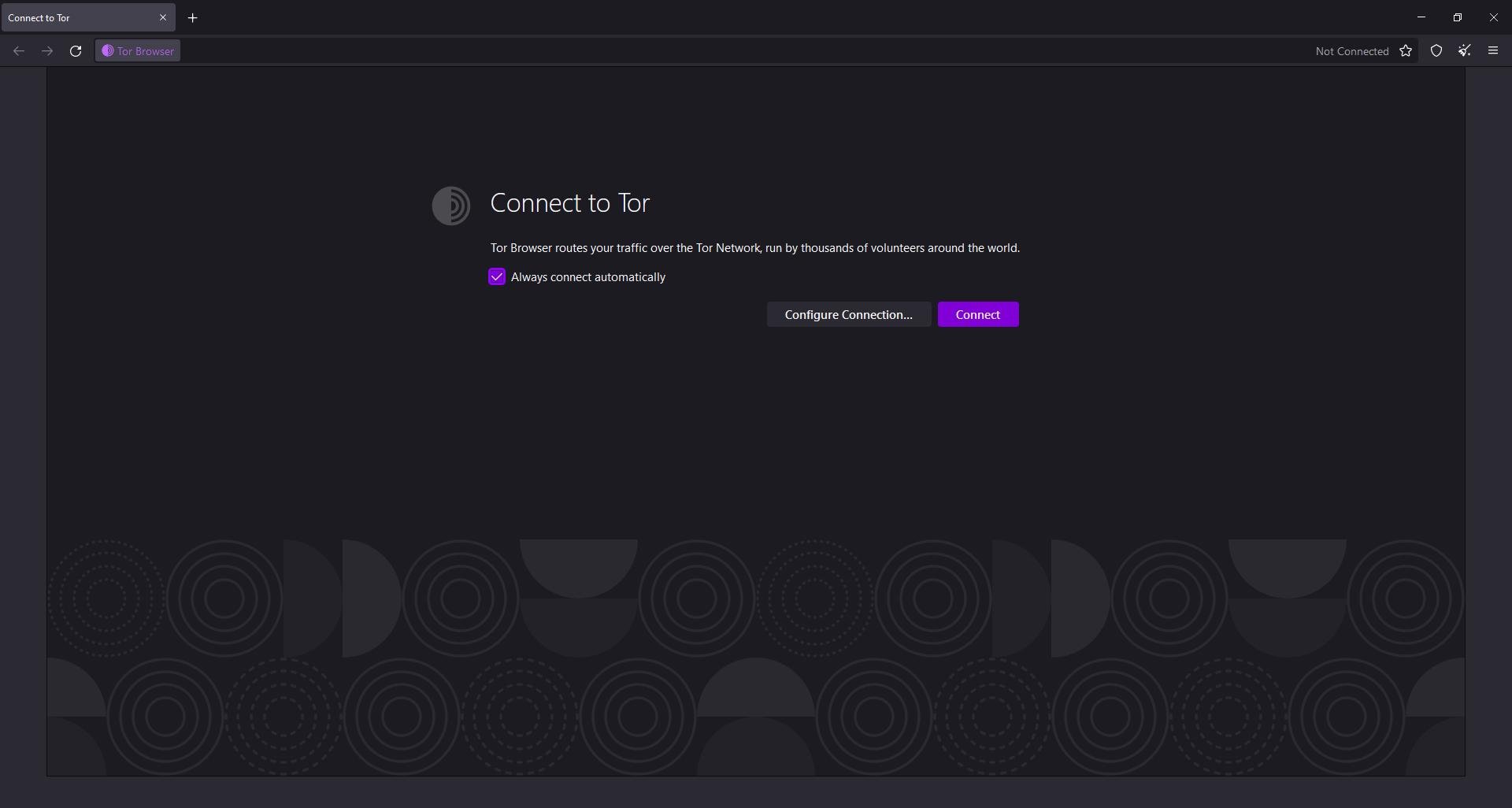

Inicie o Tor Browser e ele perguntará se você gostaria de se conectar ao Tor. Clique em Conectar e pronto.

Navegador Tor. (TecMundo)Fonte: TecMundo

Navegador Tor. (TecMundo)Fonte: TecMundo

Depois disso, ele funciona como qualquer navegador. A única desvantagem é que, de fato, ele é mais lento do que outros navegadores.

Navegador Tor. (TecMundo)Fonte: TecMundo

Navegador Tor. (TecMundo)Fonte: TecMundo

É válido comentar que o navegador usa retransmissões de saída e túneis criptografados para ocultar o tráfego de usuários em uma rede. Porém, se a pessoa acessa sites que não usam criptografia de ponta a ponta (E2EE), por exemplo, ainda existem várias formas das agências de aplicação da lei fazerem o rastreio.

Outro ponto importante é que o Tor não é imune a ataques e espionagem, mesmo sendo considerado mais seguro que os navegadores populares. Como o TechTarget explica, embora esse método não revele explicitamente a identidade de um usuário, a interceptação do tráfego pode expor informações sobre a origem.

Alguns sites também podem impedir que os usuários que usam o navegador Tor acessem sua página.

Fontes

Categorias