Há algum tempo , o maior problema para as pessoas que trabalhavam com computador era se proteger contra os vírus que destroem arquivos do disco rígido, já que provocam uma grande perda de dados e informações preciosas. Agora, o estilo de ataque mudou um pouquinho: os invasores não se preocupam tanto em destruir, mas sim, em roubar as informações.

Banker é uma denominação para ataques que roubam informações bancárias dos usuários, como números de cartões de crédito, senhas e dados pessoais. Esses ataques, em sua maioria, são feitos através de arquivos instalados no computador da vítima.

Na maioria dos casos, os Bankers são disseminados através de ferramentas que utilizam os recursos dinâmicos da Web 2.0, como clientes de email, Orkut, MSN, blogs, fóruns, ou mesmo em sites legítimos de empresas reconhecidas .

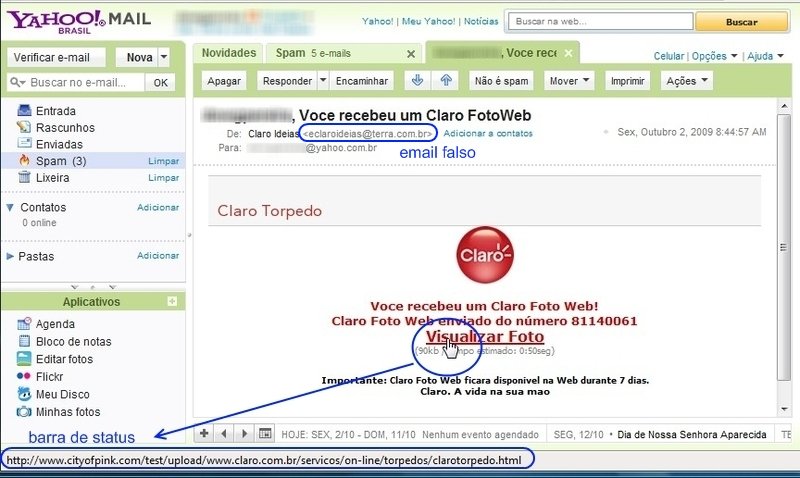

Exemplo de um link falso que leva o usuário a baixar um vírus.

Uma pesquisa feita pela Websense, empresa que trata sobre segurança na internet, mostra estatísticas assustadoras sobre a atuação de golpistas na internet. No primeiro semestre de 2009, 95% de todo conteúdo encontrado em sites que compartilham opiniões de usuários continham algum tipo de código malicioso ou spam.

Para cada estratégia de disseminação adotada pelos criminosos, o usuário precisa ficar atento e tomar alguns cuidados para evitar dores de cabeça. Nessa matéria, mostraremos como o usuário pode identificar tais ameaças e se prevenir contra os ataques. Primeira dica: cuidado com links suspeitos do Orkut e MSN.

No caso do Orkut e do MSN, quando um dos seus amigos é infectado, o vírus envia uma mensagem para todos os contatos da vítima sem que seu contato saiba disso, o que cria um tipo de auto-spam para os amigos daqueles que clicam nos links maliciosos.

Esse tipo de ataque foi muito disseminado no começo do ano e causou grandes prejuízos para os usuários: a maioria das mensagens enviadas era de amigos, o que não gerava suspeita por parte da vítima. Além disso, o recado continha uma mensagem que chamava a atenção da pessoa e atiçava sua curiosidade.

Apesar de a maioria dos clientes de correio eletrônico possuir prevenção contra emails indesejados, algumas mensagens não são bloqueadas ou são enviadas para a caixa de spam.

Os ataques para roubo de senhas e dados pessoais vêm disfarçados de vários jeitos, mas os emails mais comuns são provindos de operadoras de telefonia móvel, bancos ou empresas de cartões de crédito. O conteúdo das mensagens procura chamar a atenção do usuário para algo do seu interesse, como uma cobrança ou algum tipo de benefício. Veja o exemplo abaixo:

Podemos notar nas imagens que existem erros fáceis de identificar. Em primeiro lugar, confira o remetente do email. Em seguida, analise cuidadosamente o corpo do texto , pois os emails falsos possuem erros de português ou até formatações mal feitas .

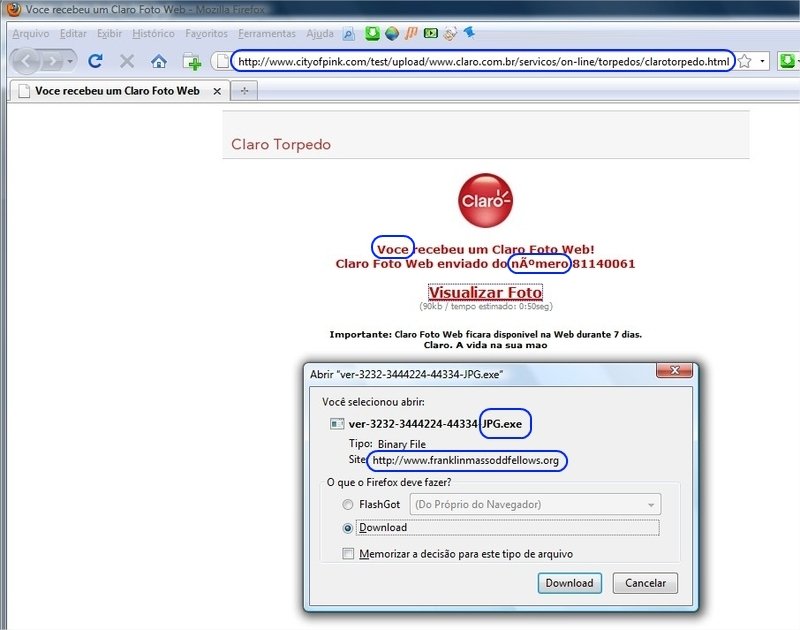

Na maioria dos casos, o corpo da mensagem desses emails possui um link que direciona o usuário para uma página desconhecida. Confira na barra de status do seu navegador se o link aponta para o site oficial da empresa. Geralmente são páginas falsas que solicitam ao usuário que baixe e instale algum arquivo. Veja abaixo outros erros, só que agora na página indicada pelo link.

Repare que os erros continuam na página que o email indica: o site não é o da operadora e existem erros de acentuação e pontuação. Além disso, veja a extensão do arquivo. Ele tenta se passar por um arquivo JPG, mas na verdade é um executável.

Devemos ressaltar que a operadora Claro não possui qualquer ligação com o arquivo malicioso, assim como as outras operadoras que são usadas para disseminar tal mensagem, como a Vivo, Tim, OI e outros. O importante aqui é saber identificar as falhas que os criminosos cometem em seus ataques, independentemente da empresa em questão.

Existem diversas variações de Bankers distribuídas na internet. Porém, os casos encontrados no Brasil, em sua maioria, são de vírus simples, mas que podem provocar muito estrago na conta bancária. Veja abaixo os dois tipos de vírus mais encontrados na internet.

Há aqueles vírus que se disfarçam de programas básicos que quase todos os computadores têm, como o Adobe Reader. Neste caso, o vírus utiliza o mesmo nome que o programa original, porém, com a extensão SCR ele fica armazenado em uma pasta diferente da original. O novo arquivo é capaz de coletar dados pessoais do usuário e enviar via internet para o criador do vírus.

O melhor a se fazer, nesse caso, é iniciar uma varredura completa no seu computador com um antivírus atualizado. Caso ele seja identificado, a simples exclusão do arquivo pode resolver o problema.

Caso o usuário tenha um conhecimento mais avançado, é possível editar o arquivo “host” para bloquear o site malicioso e, assim, evitar que o criminoso tenha acesso aos seus dados. Veja mais detalhes sobre isso no artigo “Como bloquear um site”.

Alguns vírus costumam se passar por um arquivo de sistema e se instalam diretamente na pasta system do Windows. Esse vírus possui o nome muito parecido com os legítimos - apenas um ou dois caracteres são diferentes e podem confundir o usuário. Para não excluir o arquivo errado, pesquise pelo nome dele na internet.

Esse tipo de vírus é um pouco mais complicado de excluir, pois não age sozinho. Mesmo quando o usuário encontra o arquivo e tenta excluí-lo, não consegue, pois o arquivo está sendo usado. Não adianta nem tentar interromper o processo pelo gerenciador de tarefas do Windows, pois outro arquivo é ativado, formando um ciclo.

O mais importante a se fazer, independentemente do tipo de vírus adquirido, é manter o antivírus sempre atualizado e procurar informações sobre o que possa acontecer com o computador. Para isso, veja o artigo “Segurança: o que fazer quando o computador foi infectado por um vírus?”.

Até que o problema não seja resolvido, procure não acessar sites de bancos e que contenham informações pessoais. Além disso, procure não utilizar mídias removíveis (Pendrives, MP3 player, etc.) no computador suspeito, pois o vírus pode se espalhar para outros computadores .

Recentemente, algumas empresas muito populares foram vítimas de ataques em seus sites. Os ataques foram ocasionados por uma falha de segurança que permitiu ao golpista redirecionar os usuários para um site quase idêntico ao original, sem que a vítima percebesse.

Esse tipo de ataque faz com que o usuário visite o endereço certo, mas no lugar errado. Assim, o golpista tem controle total sobre o usuário para manipulá-lo de maneira imperceptível .

No site falso, o criminoso consegue construir formulários iguais aos do site legítimo para que o cliente insira o número de cartão, senha e dados pessoais sem perceber que está sendo enganado. Esse método é chamado de Envenenamento de DNS (DNS poisoning) ou pharming. Para saber mais sobre o assunto, visite o artigo “Segurança: cuidado com o envenenamento do DNS”.

A pesquisa feita pela Websense informa que 77% dos sites que apresentavam algum código malicioso eram de sites legítimos. Isso não é tudo, 61% dos sites que sofreram esse tipo de ataque estavam entre os 100 sites mais visitados do mundo.

Esses são os casos mais perigosos, pois o usuário visita a página oficial - a princípio confiável - de uma empresa. O melhor a se fazer nesse caso é ficar atento a alguns erros que o site possa apresentar, como links quebrados, imagens não encontradas e outros detalhes suspeitos.

![]()

O número de sites com links maliciosos cresceram assustadoramente no último ano, o que gera um prejuízo enorme, tanto para os usuários quanto para as empresas que sofrem os ataques. Por isso, o usuário deve ficar atento e não sair clicando em qualquer coisa que lhe chame a atenção na internet. E você? Já foi vítima de algum desses casos? De que forma você costuma se prevenir contra isso?

Categorias