A empresa de segurança Trend Micro resolveu explorar a Dark Web e entender quais técnicas são utilizadas por cibercriminosos neste espaço, afinal, estamos falando de um mercado. Acontece que, para isso, seria necessário realizar uma caça.

Caso não saiba, a Dark Web nada mais é que uma parte na internet que você não consegue acessar por meios convencionais. Veja bem: a Deep Web, você acessa com um navegador específico e até certa facilidade. Por outro lado, a Dark Web, também conhecida como internet obscura, exige outros softwares, configurações específicas e até autorizações para o acesso. Entenda que a Dark Web é um ponto mais profundo da Deep Web.

A Dark Web é um mercado negro vivo, com desde a venda de drogas até a lavagem de criptomoedas

E o que acontece por lá? Mercados negros para vendas de bens e serviços — entenda drogas e armas, na maioria das vezes —, lavagem de criptomoedas, hospedagem de plataformas para malware, falsificação de identidade, pornografia infantil etc.

Dessa maneira, a Trend Micro tinha uma pergunta: "quais as técnicas utilizadas pelos cibercriminosos com o objetivo de subverter ou espionar os serviços executados por outros de seus 'concorrentes' hackers?".

Diagrama simples

Diagrama simples

Potinho de mel

"A Trend Micro teve como principal objetivo analisar o modus operandi dos hackers que atuam na Dark Web. A armadilha foi criada com o propósito de imitar os serviços clandestinos, como mercados VIP e fóruns executados por organizações e/ou indivíduos "duvidosas/os", explicou a empresa sobre o desenvolvimento de um "honeypot", também conhecido como pote de mel, para atrair cibercriminosos.

A Dark Web não é tão privada quanto a maioria imagina

Os honeypots desenvolvidos simulavam uma instalação no Tor, navegador costumeiramente usado para navegar na deep e dark web. Cada honeypot também mostrava uma ou mais vulnerabilidade, então, o invasor poderia se apropriar da instalação. Todos os logs eram registrados pela Trend Micro que, após essa apropriação, restaurava o ambiente.

Durante seis meses, os honeypots agiram da seguinte maneira para atrair cibercriminosos:

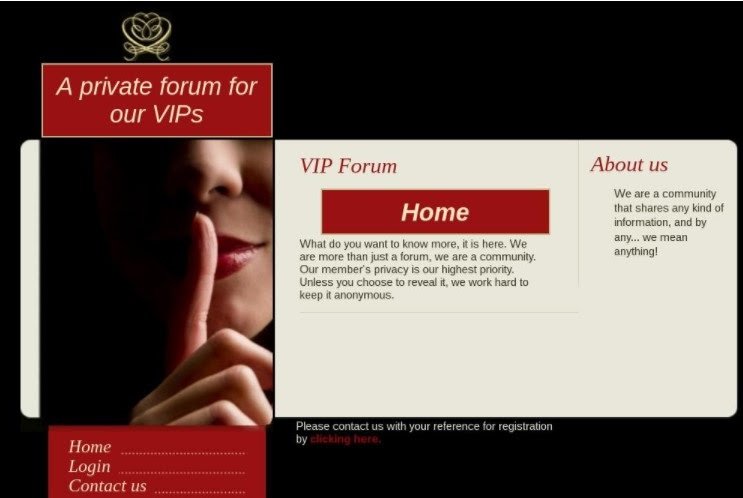

- Um mercado negro no qual só se negocia com um círculo fechado de membros convidados

- Um blog que oferece serviços personalizados e soluções para a Dark Web

- Um fórum clandestino que só permite aos membros registrados fazer o login

- Um servidor de arquivos privado para documentos confidenciais que oferece logins de protocolo de transferência de arquivos (FTP) e login Secure Shell (SSH)

"Dois meses após a implantação da honeypot, a Trend Micro constatou que a Dark Web não é tão privada quanto a maioria imagina. Proxies como o Tor2web, tornaram os serviços ocultos do Tor acessíveis, sem requerer qualquer configuração adicional da internet pública", explicou a empresa. "A honeypot foi automaticamente disponibilizada nos mecanismos de busca tradicionais e implicitamente usada como isca para um alvo de exploração automatizada de scripts".

Na Dark Web, os invasores executaram ataques manuais

O "potinho de mel" para atrair os cibercriminosos ficou online durante seis meses, como citados. Já o resultado mostrou que, apenas em maio, a armadilha recebeu mais de 170 ataques por dia. Eles também eram diferentes dos ataques realizados na internet aberta (Surface): na Dark Web, os invasores executaram ataques manuais, pois eram geralmente mais cautelosos. Na internet aberta, os ataques costumam ser automatizados.

Alguns hackers mais astutos, de acordo com a Trend Micro, ainda deixaram mensagens nas armadilhas, como: "Bem-vindo à honeypot!".

Um dos HoneyPots

Um dos HoneyPots

As principais descobertas

A Trend Micro notou que a principal descoberta foi uma guerra entre organizações na Dark Web, já que elas aparentemente atacam umas às outras. Após a invasão na honeypot, os hackers ainda tomavam as seguintes atitudes:

- Tentativas de sequestrar e espionar as comunicações originárias da armadilha

- Roubo de dados confidenciais do servidor de arquivos FTP

- Monitoramento de conversas IRC por meio de logins para nossa plataforma simulada de chat

- Manual de ataques contra o aplicativo personalizado executado no fórum clandestino.

Entre as conclusões dessa experiência, a companhia de segurança notou que a Dark Web não é tão secreta quanto parece. "Os cibercriminosos estiveram procurando por serviços operados por outras organizações e realizaram ataques manualmente. Como a indexação e a pesquisa são mais difíceis dentro da Dark Web, isso mostra o imenso esforço dos criminosos motivados para encontrar e desativar sites controlados por seus concorrentes", concluiu a companhia.

Fontes