Um jornalista do canal de televisão Fusion resolveu fazer um experimento para concluir o quão fácil e prejudicial pode ser um ciberataque. Durante o oitavo episódio da série-documentário Real Future, Kevin Roose visitou a DefCon em Las Vegas, a maior conferência hacker do mundo, para conseguir algumas respostas.

Para se ter uma ideia da magnitude e da importância do evento, os organizadores recomendam que todos os visitantes desativem o WiFi e não utilizem nenhum caixa eletrônico espalhado pelo lugar, para não serem hackeados.

Saia do WiFi e fique longe dos caixas eletrônicos

Kevin Roose desafiou os melhores profissionais do ramo de segurança do mundo a invadir sua vida virtual com diferentes técnicas e mostrar o que eles poderiam fazer com as informações roubadas. Abaixo você confere todas as etapas do processo:

Uma ligação inocente

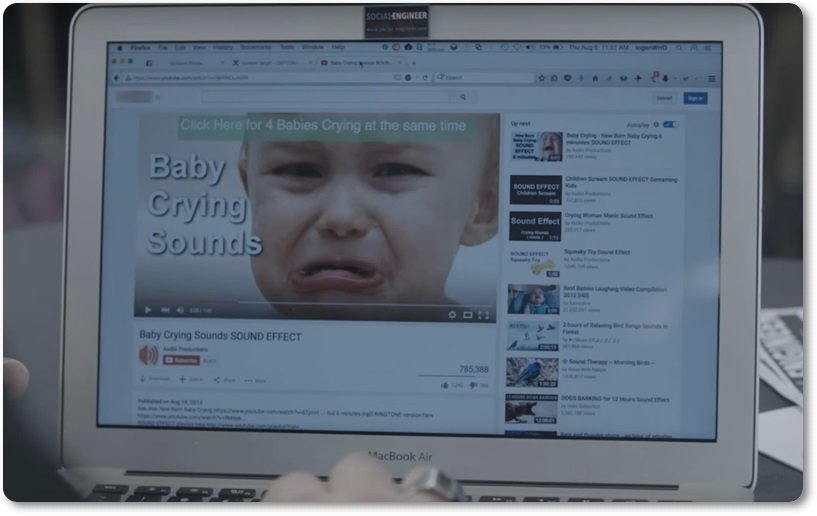

Primeiramente, o jornalista se reuniu com Chris Hadnagy, fundador da Social Engineer Inc., uma empresa que estuda ciberataques que exploram pontos fracos do ser humano em vez de utilizar códigos ou malware.

Com a ajuda de um membro da equipe, o repórter testemunha ao vivo o uso da técnica de “phishing call”. Nela, a hacker realiza uma ligação para a empresa de TV a cabo fingindo ser sua esposa cuidando de um bebê que não para de chorar. Depois de enganar facilmente o atendente, a hacker foi capaz de acessar o email de Kevin e mudar sua senha, tudo isso utilizando um telefone e um vídeo do YouTube.

Email suspeito

Depois do choque inicial, Kevin desafiou o hacker Dan Tentler a roubar informações sigilosas com outra técnica. Utilizando apenas um simples link enviado por email, o profissional de segurança foi capaz de invadir o computador pessoal do jornalista e forjar diversas janelas de aviso do sistema.

Com isso, ele teve acesso à senha-mestra de Kevin, podendo controlar sua conta bancária, serviços de internet e ações na bolsa de valores. “Eu poderia enviar um email para todos aqui nesta sala em seu nome. Eu poderia ser você neste momento se eu quisesse”, confessou o hacker Dan Tentler.

Eu poderia deixar você miserável e sem-teto

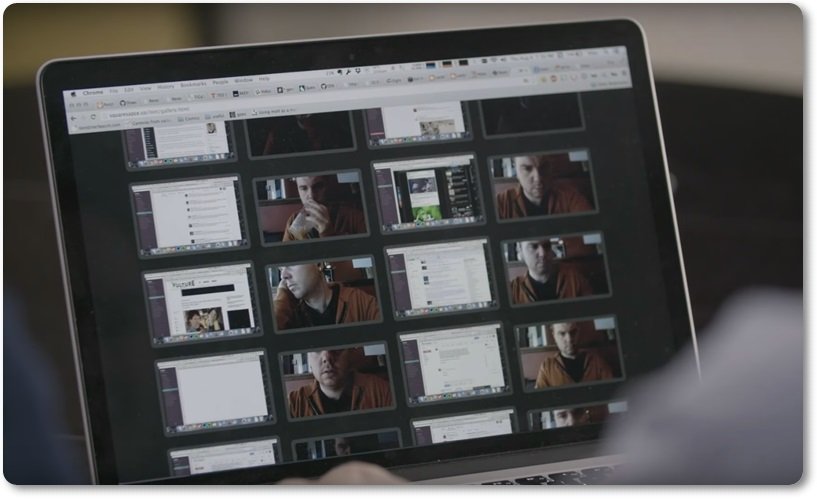

Além de todas as senhas e dos logins roubados, o hacker instalou um software no computador pessoal de Kevin que captura uma imagem da tela e da webcam a cada dois minutos.

“Eu poderia acabar com a sua vida. Eu tenho controle total da sua vida virtual, todas as suas credenciais, todo o acesso ao seu controle financeiro, suas informações profissionais e pessoais”, afirma Tentler. “A única coisa que eu não tenho são suas impressões digitais”.

Terrorismo e extorsão

Depois de sua segunda entrevista, Kevin Roose já queria “jogar seu notebook na parte mais funda do oceano”, porém, com a próxima etapa do documentário, ele descobre que isso não seria o suficiente. Mesmo se você cortasse todos os seus meios de acesso virtual, você ainda estaria vulnerável a ataques hackers. Isso porque quase tudo atualmente é controlado por sistemas conectados.

O jornalista se encontrou com Marina Krotofil, consultora de invasão digital de fábricas químicas, para perguntar o que aconteceria se os hackers colocassem seus esforços na infiltração de sistemas de empresas de infraestrutura.

Seria possível causar desastres aéreos

A profissional Marina Krotofil revela que esse tipo de ciberataque é mais comum do que ele imagina e acontece a todo momento. A estratégia mais utilizada hoje em dia é a de extorsão, na qual os hackers ameaçam causar acidentes se as empresas não pagarem certa quantia em dinheiro.

Ela afirma ainda que o ataque hacker mais perigoso que existe é o direcionado aos satélites. “Tudo hoje em dia navega pelo GPS. Afetando os sinais do satélite, seria possível causar acidentes entre navios ou aviões”, disse Marina Krotofil.

Com medo?

Por fim, Kevin Roose se encontra com o diretor de segurança Morgan Marquis-Boire para perguntar como ele pode se proteger dos ciberataques. O profissional faz uma pergunta ao repórter capaz de responder sua dúvida e assustar ao mesmo tempo.

“Você tem medo de ser espancado por especialistas em artes marciais na rua?”, pergunta Marquis-Boire. “O medo de ser atacado por um hacker funciona do mesmo jeito. Para garantir sua integridade física, você evita andar em becos escuros à noite, então com a sua integridade virtual é a mesma coisa. Será que eu devo clicar neste link? Será que eu devo baixar aquele software?“.

Você tem medo de ser hackeado? Como você se defende? Comente no Fórum do TecMundo

Fontes

![Imagem de: Jornalista desafia hackers a destruir sua vida e se arrepende [vídeo]](https://tm.ibxk.com.br/2016/03/03/03172815097493.jpg?ims=1280x480)